Hallo zusammen,

ich hatte in einer kleineren Umgebung mit drei Netzwerksegmenten das Problem, dass RDP Verbindungen über das Gateway (SOPHOS SG135) hinweg sehr langsam sind, bzw. in einer Schleife mit der Meldung "Versuche Verbindung wiederherzustellen" landen. Schuld daran war die Intrusion Prevention, genauer gesagt die UDP Flood Detection.

Folgender Aufbau:

Firewall SOPHOS SG 135

Management Netzwerk 192.168.100.0/24 an ETH7

VLAN 10 für Server 192.168.200.0/24 an ETH0

VLAN 20 für Clients 192.168.210.0/24 an ETH0

Die SG135 dient entsprechend als Firewall und Router.

Innerhalb der jeweiligen Netzwerksegmente lief alles gewohnt schnell, auch die RDP Verbindungen.

Sobald ich allerdings eine RDP Verbindung von einem anderen Netzsegment herstellen wollte, z.B. vom Client oder Management Netzwerk ins Servernetzwerk wurde die Verbindung extrem langsam oder landete in der Dauerschleife der Wiederverbindung, besonders dann zu beobachten, wenn die Pakete der RDP Verbindung größer wurden, z.B. durch 4K Auflösung oder das abspielen von Animationen (z.B. EDGE öffnen oder in einem PDF rumscrollen).

Der sonstige Netzwerktraffic wie Datenübertragungen auf Netzwerkshares und ähnliches läuft problemlos.

Was passiert? Im Logfile der Intrusion Prevention sieht man wie ein UDP Flood detect nach dem anderen auslöst:

ulogd[22192]: id="2105" severity="info" sys="SecureNet" sub="ips" name="UDP flood detected" action="UDP flood" fwrule="60013" initf="eth0.10" srcmac=

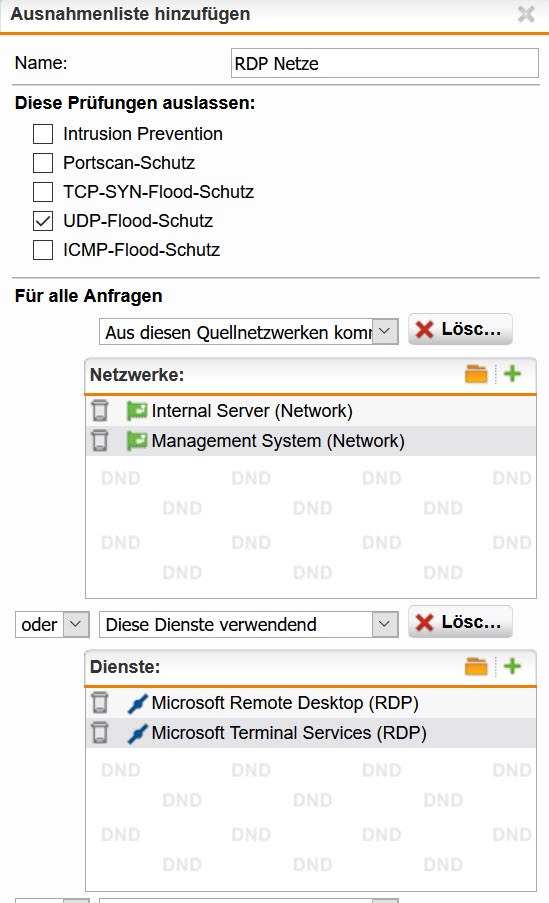

Die Lösung dafür ist eine Ausnahme in der Intrusion Prevention nach folgender Art:

Das einzige was mir hier etwas seltsam vorkommt, ist dass ich mit nur einer RDP Verbindung, die zugegeben durch Animation und Co etwas größere Pakete verursacht, direkt den Flood Schutz auslöse. Ist die UTM da einfach sensibel oder übersehe ich einen Grund für die Harte Einstellung?

This thread was automatically locked due to age.