----------

Sophos user, admin and reseller.

Private Setup:

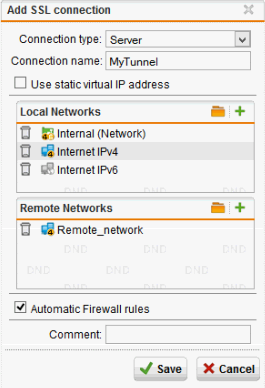

Please show us screenshots of the SSL VPN configs on both firewalls, so it's easier to see errors.

Also: Do you have "Automatic Firewall rules" checked on both sites? There seems to be something wrong because the remote netowrk of site 2 is 192.168.11.26/32, so please check the local and remote network settings on both SSL VPN configs.

Managing several Sophos UTMs and Sophos XGs both at work and at some home locations, dedicated to continuously improve IT-security and feeling well helping others with their IT-security challenges.

Sometimes I post some useful tips on my blog, see blog.pijnappels.eu/category/sophos/ for Sophos related posts.

I have assign 192.168.81.6 for "Use static virtual IP address" at firewall 1

Like scorpionking says you have a remote network of 192.168.11.26/32

That's only a single IP-address and I guess the IP of your fw, since that is the only host being able to access the other side.

If your firewall has 192.168.11.26 with /24 (255.255.255.0) subnet, you should add 192.168.11.0/24 at both firewalls.

----------

Sophos user, admin and reseller.

Private Setup:

That depends on how the client side network is set up.

If it is using the client side UTM as DNS server, you might simply add your server side DNS server on the DNS forwarders tab on the client side UTM and uncheck the "Use forwarders assigned by ISP".

----------

Sophos user, admin and reseller.

Private Setup:

----------

Sophos user, admin and reseller.

Private Setup:

Managing several Sophos UTMs and Sophos XGs both at work and at some home locations, dedicated to continuously improve IT-security and feeling well helping others with their IT-security challenges.

Sometimes I post some useful tips on my blog, see blog.pijnappels.eu/category/sophos/ for Sophos related posts.