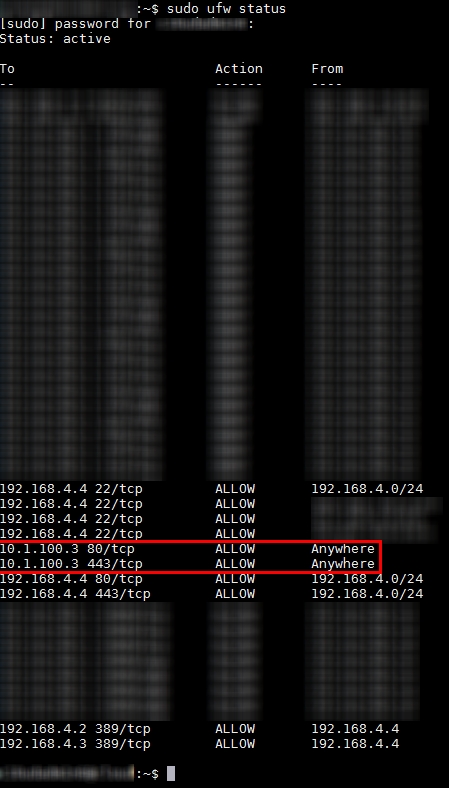

It was working when it was set for the inside network destination but after re-creating it doesn't seem to want to work on either side now.

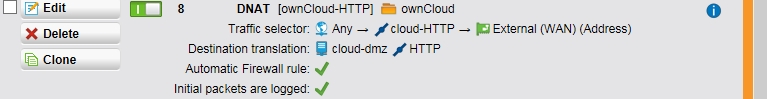

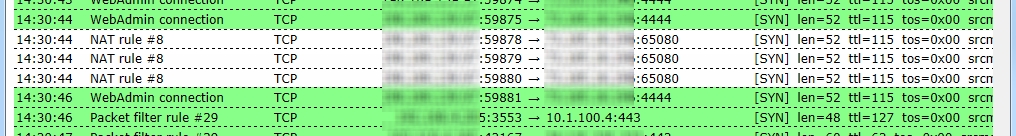

I can see with Inital Packets logged check the traffic hit the external address and allowed by the NAT rule but the destination server doesn't see any activity.

Gateway

Inside: 192.168.4.1

DMZ: 10.1.100.1

Apache host:

Inside: 192.168.4.4

DMZ: 10.1.100.3

DNAT RULE#8:

FROM:ANY(1:65535/tcp) TO:External (Address)(65080/tcp) DestinationNAT:10.1.100.3(80/tcp)

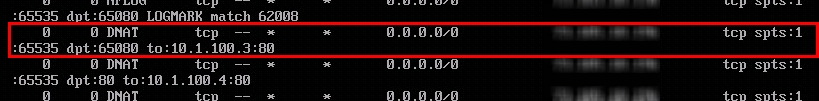

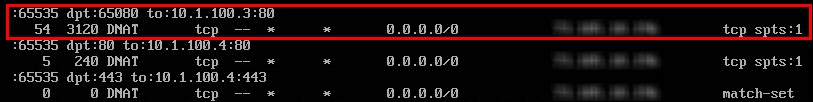

I see the DNAT in my iptables:

USR_OUTPUT:

USR_PRE:

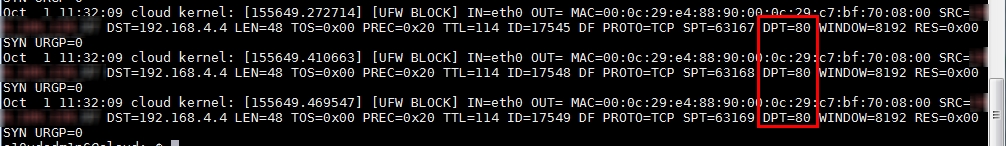

and I see the initial packets in the live log

but no matter whether I use automatic or manual firewall rules I see nothing else.

from the looks of the USR_OUTPUT there's 0 packets so it seems like something is breaking down at the rule.

This thread was automatically locked due to age.