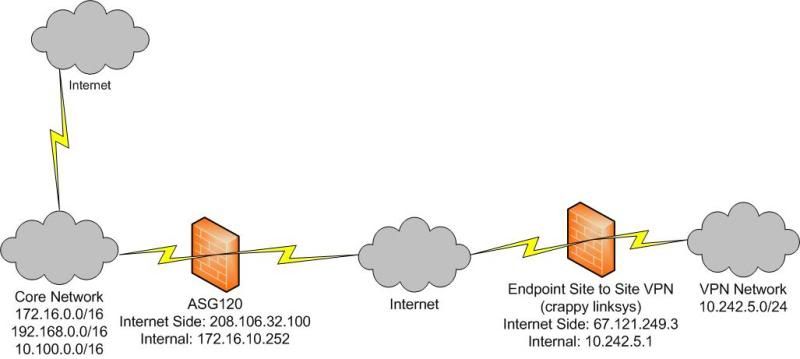

I have a site to site VPN configured and functional

0.0.0.0/0=(ASG120) 208.106.32.100 to 67.121.249.3=10.242.5.0/24

All desired internal resources are accessible between the two sites and there are no issues with the VPN itself.

However, I also placed a policy route on the ASG120 to send all VPN traffic into the core network, including internet bound traffic so that it can go through our other appliances before exiting the network via a separate internet firewall.

Policy route as configured is:

Source: 10.242.0.0/16 going anywhere using any service, route to 172.16.10.1 (our internal router)

The observed behavior on the other hand, is that internet bound traffic from our VPN subnet (10.242.5.0/24) gets forwarded out the ASG120's default gateway directly and is not sent into the core network as desired. Is there something I'm missing to make the policy route work?

This thread was automatically locked due to age.