My questions are:

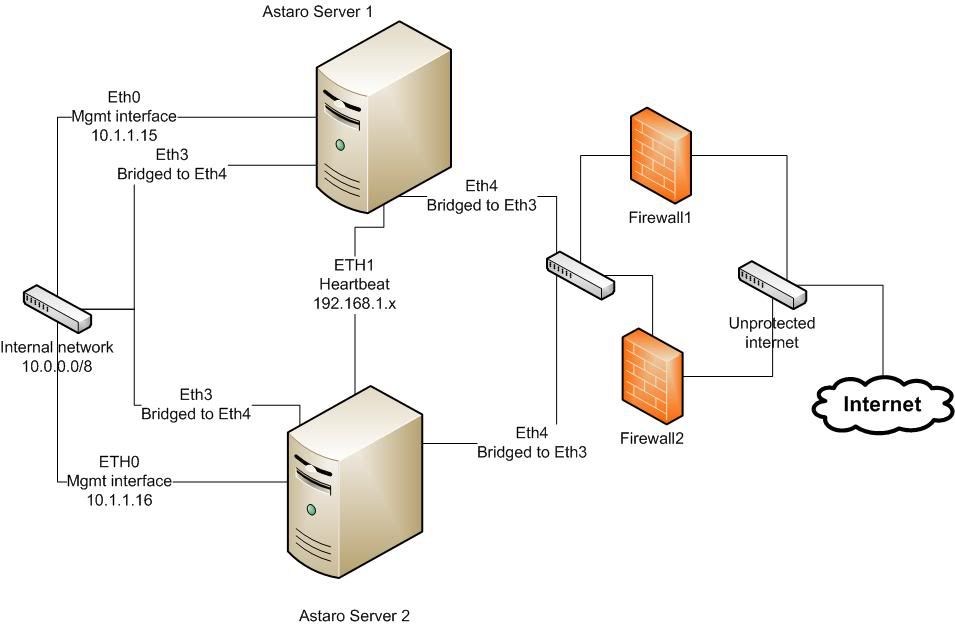

1. Is there any kind of data pass-through from Eth0 to Eth3 or Eth4. Do I need to configure this a certain way. I want to make sure I am not going to cause a packet storm.

2. When the Standby server is in standby, is traffic passed from Eth3 to Eth4? Again, concerned about packet storms if the Active server is also passing the same traffic.

3. Do I use the same license key on both, or do I need different ones.

4. I am assuming the configuration I make on the Active server will be replicated to the standby server over the heartbeat cable. Is this correct?

Thank you.

This thread was automatically locked due to age.