Guten Tag zusammen,

ich habe ein Problem mit meiner DNS-Auflösung von meinem internen Netzwerk zu den SSL VPN Clients.

Das ganze läuft über eine UTM 9 SG230 - 9.4...

Was funktioniert:

VPN Client --> PING IP --> interne Server/Clients

VPN Client --> PING NAME --> interne Server/Clients

VPN Client --> shares/rdp/etc --> interne Server/Clients

Interne Server/Clients --> PING IP --> VPN POOL IP des Clients

Wenn ich den Namen des VPN Clients anpinge, bekomme ich seine letzte interne IP-Adresse und nicht seine aktuelle VPN Adresse (10.242.2.X)...es geht auch alles weitere nicht...share/rdp/msra/etc...auch nicht wenn ich direkt die VPN IP eingebe und nicht den Namen.

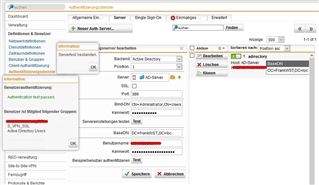

Ich glaube nicht, dass es an meinen Einstellungen in der UTM liegt, da es ja in die andere Richtung zu 100% funktioniert, sondern eher noch etwas an meinem AD-DNS-Server eingestellt werden muss...oder ?

Zuerst hatte ich in meinem AD-DNS-Server an die DNS-Weiterleitungen gedacht (Und auch Testweise die interne IP der UTM eingestellt)aber da mein AD-DNS die Client IP-Adresse ja auflösen kann (mit der "alten" internen IP) denkt er, dass der Client einfach Offline ist und leitet auch nichts weiter...wenn ich mich hier irre, korrigiert mich bitte.

Das UTM Handbuch sowie diverse google Suchen haben mich leider nicht weiter gebracht :-( Vielleicht ja jemand von euch noch eine Idee!

This thread was automatically locked due to age.