Hallo zusammen,

ich hab mal eine Verständigungsfrage da ich damit noch nicht viel gearbeitet habe.

Wir möchten zwei Firmen per VPN Tunnel verbinden.

Endpunkte auf beiden Seiten sind bekannt.

Konfiguration ist eingerichtet

Nun möchte ich der Gegenseite aber keinen unserer internen IP Adressen mitteilen sondern eine Adresse wie 192.168.51.2 z.B.

Anfragen auf diese Adresse durch den Tunnel sollen dann auf den Richtigen Server mit der IP Adresse 172.16.7.1 z.B. geleitet werden.

Meine Frage stellt sich nun welches NAT verwende ich am besten. SNAT / DNAT / Volles NAT

Wir nutzen im Haus eine Sophos UTM Firewall und ich hänge etwas an der Konfiguration der NAT Regel.

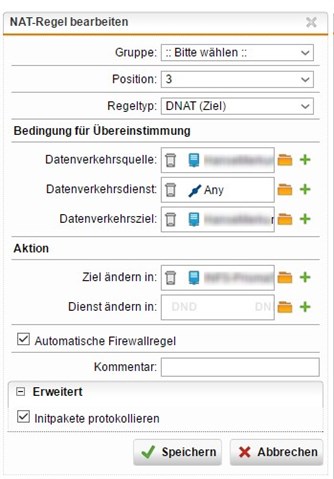

Ich habe bereits eine Konfiguration erstellt aber weiß nicht ob ich damit richtig liege. Siehe Anhang

Beschreibung Bild:

Datenverkehrsquelle: Endpunkt der Gegenseite

Datenverkehrsdienst spielt hier keine Rolle

Datenverkehrsziel: NAT Adresse des Servers (192.168.51.2)

Ziel ändern in: Adresse des echten Zielservers (172.16.7.1)

Lag ich mit meiner Konfiguration schon richtig oder grundlegend komplett falsch ?

This thread was automatically locked due to age.