Hallo alle,

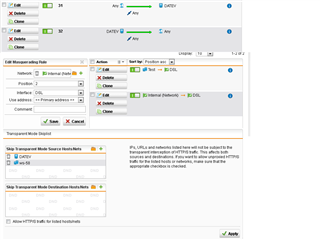

ich habe eine UTM recht frisch eingerichtet und jetzt funktioniert das versionsinterne Update von SFirm nicht mehr. Die Hotline von SFirm kann mir auch nicht mehr weiterhelfen, ausser ein paar IPs und Ports zu nennen. Der Server mit der SFirm-Installation ist jetzt von der HTTPS-Inception ausgeschlossen und die Firewall-Regel von Any, Any Ports zu SFirm-Server und andersherum aktiv. Jetzt sollte alles durchgelassen werden? Trotzdem öffnet sich nur das Fenster vom Update und es passiert nichts. Hat hier noch jemand eine Idee woran das liegen kann?

Danke und Gruß

Darius

This thread was automatically locked due to age.