Servus,

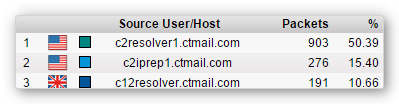

ich habe die aktuelle UTM Home in Betrieb genommen und einiges erfolgreich am Laufen. Nun ist mir aufgefallen, dass folgenden Adressen bei den Top Dropped Adressen erscheinen:

c11resolver.ctmail.com (84.39.153.31 + 84.39.153.32)

Nun habe ich weiter recherchiert und herausgefunden, dass die UTM als Erstes eine Anfrage via Port 80 an diese Adressen sendet. Kurz danach sehe ich dann im Firewall Log die gedroppten Pakete von dieser Quelle. Was ist da los? Warum sendet die UTM Anfragen an diese Adressen und warum werden die Pakte verworfen?

Danke, Steffen

This thread was automatically locked due to age.