Hallo zusammen,

Ich habe heut was ganz spezielles für euch

Dieses Problem hatte ich noch nie und kann es mir einfach nicht erklären.

Wir haben eine Sophos SG 135 HA-Cluster bei einem Kunden. Seit ca 3 Monaten können die Clients keine Windows Updates mehr ziehen.

Die Firewall ist per IPsec an eine weitere SG angebunden (Haupt Standort).

Ich hab etwas geforscht und überprüft. Nun kommt das komische verhalten. Es werden Firewall-rules angewandt, welche gar nicht existieren (ebenfalls NAT-Rules).

Z.B. Tauchen plötzlich Proxy anfragen am Haupt-Standort von einem Client auf (port 8080), aber es ergab keinen Sinn. Proxy ist am Client keiner eingerichtet (weder Wpad noch per regestry oder ähnliches).

Eine Entsprechende NAT-Rule existiert ebenfalls nicht auf der SG 135.

Ich habe nun testweise folgende D-NAT erstellt:

(NAT-Rule-2)

SG135-Netzwerk->Dienst-8080->Hauptstandort-Interface zu Ziel: -> SG135-Interface.

Plötzlich tauch im Log ein entsprechender Eintrag auf wie folgt:

SG-135-Netzwerk->Dienst-8080->Internet zu Ziel: -> Hauptstandort-Interface.

Diese Regel existiert jedoch gar nicht (oder gar nicht mehr? Habe die FW so übernommen).

Weiteres Phänomen es erscheint im Log:

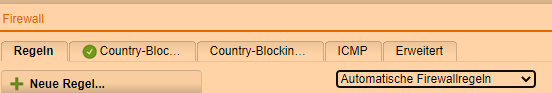

Automatisch erzeugt Regel #7 TCP SG135-Netzwerk:Port XY -> Hauptstandort-Netzwerk:Port XY; Allerdings ist dies eigentlich die Automatische Firewall Regel 12 ?!

Weiter geht's:

Das Netzwerk aus dem Proxy rausgenommen, aber im log tauchen die anfragen weiter auf.

Und dieser startet ständig neu:

Ich bin wirklich am verzweifeln, da mir dieses verhalten NICHT in mein logisch denkenden Kopf reingeht....Ich arbeite bereits seit 10 Jahren mit der Astaro/Sophos SG, aber dieses verhalten ist mir neu...

Auch ein Slave/Master Schwenk brachte nichts und auch das Update auf die 9.707-5 brachte keinen Erfolg......

Windows updates laufen weiterhin nicht, nicht mal mit einer FW-Regeln Any->Internet und (Für das NW)ausgeschalteten Proxy

Vielen Dank für eure Unterstützung,

Mocho

This thread was automatically locked due to age.