Hallo zusammen,

ich habe ein kleines Problem bzw. einen Denkfehler wie ich verschiedene VLANs verbinde.

Die Anforderung sieht vor, dass die Kommunikation über ein ungenutztes, selbstständiges V-LAN (bsp. VLAN2) laufen soll.

Mitarbeiter aus bsp. VLAN1 kommunizieren über VLAN2 mit dem Zielnetz bsp. VLAN3.

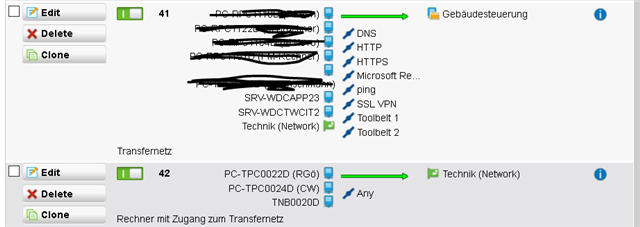

Um das zu realisieren wurden auf der UTM9 Regeln erstellt.

Einzeln gesehen funktionieren die Regeln, sprich Regel 41 ermöglicht die Kommunikation mit der Gebäudesteuerung und Regel 42 die mit dem Techniknetz.

Die VLANs liegen alle auf der selben FW.

Ist die Umsetzung so überhaupt möglich oder muss die Regel dementsprechend angepasst werden ohne ein weiteres VLAN dazwischen

(Quelle VLAN1-> Transferrolle VLAN2-> Zielnetz VLAN3)?

Für Anregungen oder Tips wäre ich sehr dankbar.

Viele Grüße

Christian

This thread was automatically locked due to age.