Hallo zusammen,

erste mal, dass ich hier poste. Sonst bin ich immer fündig geworden, aber hierbei brauch ich doch speziellen Input...

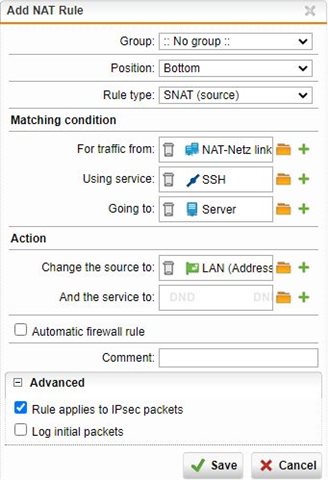

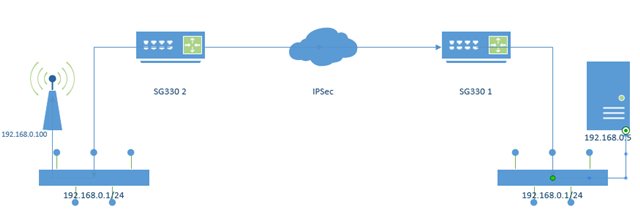

Ich stehe vor der Frage, ob ich einen IPSec Tunnel von einer SG330 <-> SG330 mit dem gleich Netzwerk aufbauen kann. Also eigentlich das:

Server rechts muss mit Funk Links kommunizieren. Quasi als Bridge.

Hintergrund ist folgender: Wir haben zwischen den beiden Standorten eine IPSec Verbindung, ganz normal mit unterschiedlichen Netzen. Ein Gerät vom Dienstleister hat aber Probleme damit, Geräte außerhalb seines Netzes anzusprechen. Es muss dasselbe Netz sein. Fragt mich bitte nicht warum..

Danke schonmal für Ideen und Anregungen. Ich hab schon was gelesen, dass man das mit einer Red realisieren könnte. Aber davon würde ich gerne absehen.

~Marc

This thread was automatically locked due to age.