Hallo zusammen,

hier es gibt einen tollen Sophos Artikel zur Konfiguration der Web Application Firewall (WAF) für den Microsoft Exchange Server.

Wenn man die WAF danach konfiguriert, dann klappt das auch alles wunderbar für Exchange 2013, 2016 und 2019.

Einzig die RPC Anfragen funktionieren nicht.

Das lässt sich sehr leicht mit dem Microsoft Remote Connectivity Analyzer nachprüfen.

(Anmeldung, ActiveSync, MAPI erfolgreich - RPC schlägt fehl)

Ich habe die Logs der WAF geprüft und gesehen, dass hier auf das Verzeichnis '/Rpc/*' zugegriffen werden soll.

Hierfür gibt es aber laut Anleitung keine Ausnahme.

Diese muss man einfach entsprechend hinzufügen.

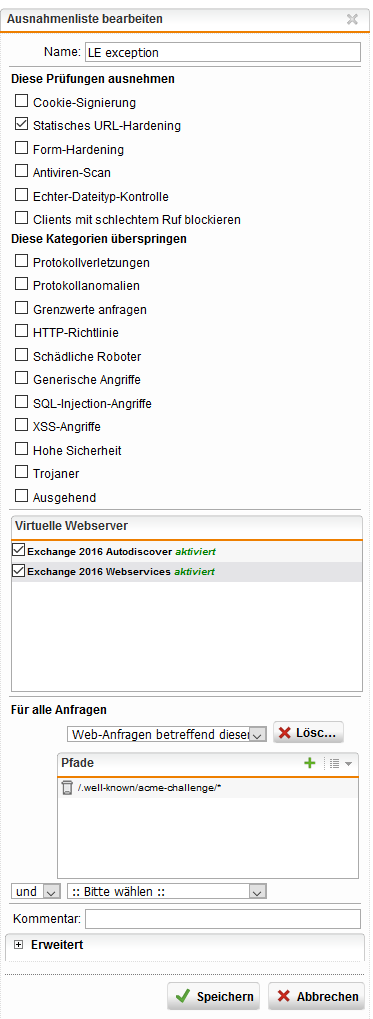

Also einfach komplett an die Anleitung halten aber die Pfade im letzten Punkt 'Create Outlook Anywhere exceptions' um den Pfad '/Rpc/*' erweitern.

Pfade sind dann:

- /rpc/*

- /RPC/*

- /Rpc/*

- /mapi/*

- /MAPI/*

Nun klappt die RPC Verbindung bereits.

Nur zur Sicherheit analog dazu als Ergänzung des Firewall-Profils 'Exchange 2016 Webservices profile' noch die Einstieg-URL '/Rpc' hinzufügen.

Einstieg-URLs sind dann:

- /

- /ecp

- /ECP

- /rpc

- /RPC

- /Rpc

- /mapi

- /MAPI

- /Microsoft-Server-ActiveSync

- /ews

- /EWS

- /oab

- /OAB

- /owa

- /OWA

Danach läuft jeder Test des Microsoft Remote Connectivity Analyzer einwandfrei durch.

Dies nur als kurze Info.

Vielleicht hilft das ja jemandem bei der Konfiguration.

(Sophos UTM v9.705-3, MS Exchange 2013, 2016, 2019)

Viele Grüße

This thread was automatically locked due to age.