Hallo zusammen,

ich habe einen neuen Job angefangen und arbeite erstmals mit der UTM 9. Ich habe ein neues VLAN angelegt. Die Clients in dem VLAN sollen sich nur mit einzelnen Servern verbinden dürfen, welche sich hinter der UTM 9 in einem anderen VLAN befinden.

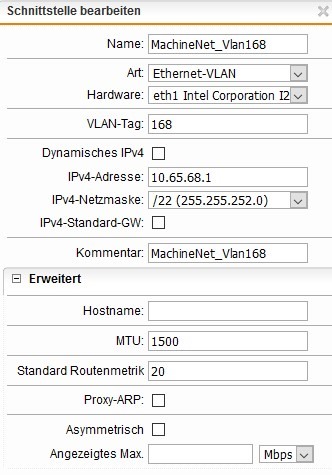

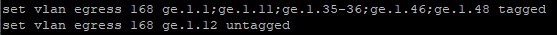

Ich habe dazu eine Ethernet-VLAN-Schnittstelle erstellt und habe der Schnittstelle (Network) erlaubt auf die entsprechenden Server zuzugreifen und umgekehrt.

Ich kann mit einem Client in dem VLAN alle Switche und die Schnittstelle (Gateway) erreichen. Bis zur Firewall ist also alles richtig getagged. Weiter komme ich aber nicht. Die Server kann ich nicht erreichen.

Was könnte ich vergessen oder falsch gemacht haben?

Danke und Viele Grüße

SnakeOverlord

This thread was automatically locked due to age.