Moin zusammen,

ich brauche mal bitte Hilfe dabei den SMTP Transparent Modus technisch zu verstehen.

Es gibt diverse Infos im Netz allerdings kriege ich da lediglich zwei Infos raus:

1. Erspart einem die Einrichtung diverse Firewall-Regeln

2. Bloß nicht einschalten.

Aber ich kann keinen Eintrag finden indem das, was dieser Modus macht, im Detail erklärt wird und was es für Auswirkungen es hat, wenn man es ein/aus schaltet.

Vllt. hat auch jemand einen Link der detailierte Infos biete, ich aber nicht finden konnte. :-)

Derzeit sieht die Config bei uns so aus:

- Exchange Server in Webserver Protection eingepflegt

- SMTP Profile Modus aktiviert

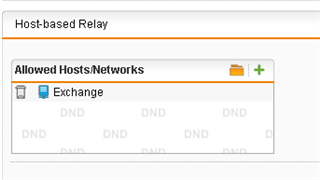

- Host Based Relay:

Exchange Server und ERP Server eingetragen

- Advanced - Transparent Mode:

Port 25 angehakt

Skip Transparent (ERP Server, Scan2Mail Geräte, Telefonanlagen usw.)

Allow SMTP for... angehakt

Danke im Voraus für alle hilfreichen Tipps und Infos, um mein Verständnis für die Funktion zu verbessern.

LG,

Flo

This thread was automatically locked due to age.