Hallo liebe SOPHOS-Community,

das Thema was ich nun behandeln möchte ist ein Thema voller Missverständnisse, für mich, soweit ich das beurteilen kann.

Wenn man nach dem Thema "Sophos hinter Fritzbox" Googelt, kommen so unendlich viele verscheidene Ansätze und Diskussionen

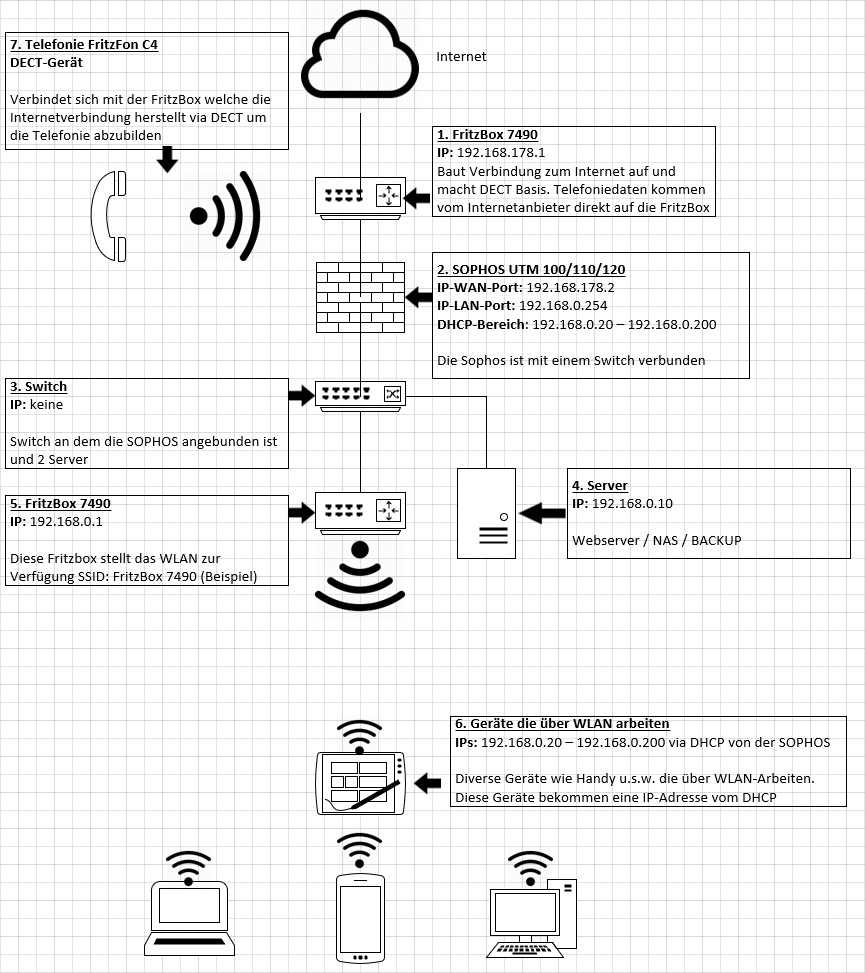

auf, das man sich schon bald gar nicht traut hierzu noch etwas zu schreiben oder zu fragen... kurzum, ich habe mir eine SOPHOS-UTM-110/120

zugelegt für mein bescheidenes Heimnetzwerk, weil ich folgende Idee verfolge, welche ich euch einmal versuche Illustrativ darzustellen:

Meine fragen an euch hierzu sind folgende:

1. Kann man das so überhaupt realisieren?

2. Wenn 1. JA -> Dann: Was sollte man bei so einer Konstellation beachten?

3. Meines erachtens Spielt sich alles hinter der Sophos ab, bis auf die Telefonie. Stimmt das so?

Ich wäre dankbar über jede "Konstruktive" reaktion.

Bis dahin und LG aus Cuxhaven

Jan

This thread was automatically locked due to age.