Hallo,

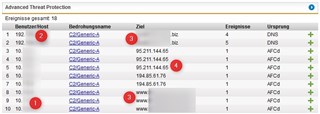

ich erhalte von der ATP immer mal wieder Meldungen, dass ein Zugriffsversuch eines Hosts (IP) auf eine gefährliche Seite blockiert wurde.

Meist ist der Host bzw. die angezeigte IP der Windows DNS Server, der ja nur die Anfrage eines Clients weiterleitet. Wenn nun im ATP als Ziel auch ein DNS Name angegeben wird, kann man diesen ja im Debug Log des DNS Servers suchen und findet die entsprechende IP des anfragenden Clients.

Wie kriege ich aber raus, welcher Client die Anfrage gestellt hat (und ggf. verseucht ist), wenn in der ATP Meldung kein Domainname als Ziel steht, sondern eine öffentliche IP Adresse?

This thread was automatically locked due to age.