Hallo,

ich habe ein kleines Problem damit, eine NAT-Regel für ein IPsec VPN aufzusetzen und komme hier nicht weiter.

Kurz zum logischen Ablauf:

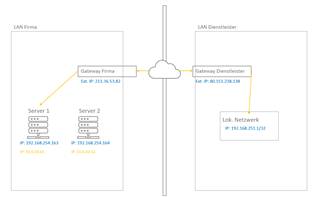

Es besteht eine IPsec VPN-Verbindung zwischen unserer Sophos und der Watchguard des Dienstleisters.

Der Dienstleister will über diese VPN-Verbindung per RDP auf zwei Server von uns. Er hat für diese unsere Server zwei IPs bei sich vergeben, die nicht mit den IPs übereinstimmen, die wir für die Server vergeben haben. Hier wird später dann das NAT fällig.

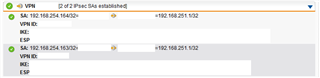

Die IPsec VPN-Verbindung:

Das Remote Gateway ist angelegt mit dem Remote Network 192.168.251.1/32:

Die VPN-Verbindung nutzt folgende local Networks, die der Dienstleister bei sich angelegt hat.

Diese IPs sollen später genattet werden, da wir für diese IPs intern andere Adressen vergeben haben als der Dienstleister bei sich in der IPsec Konfiguration:

Nun möchte der Dienstleister über das IPsec-VPN über die lokalen IPs die er vergeben hat (192.168.254.163 und .164) über RDP auf Server von uns zugreifen. Die internen Server-IPs sind beispielsweise 10.0.50.61 und 10.0.50.62.

Wie müsste hierfür die NAT-Regel aussehen?

So, wie ich das verstehe, muss ich der Sophos sagen, dass der Datenverkehr der auf die IPs 192.168.254.163 und 164. eingeht, auf unsere lokalen IPs für die Server (10.0.50.61 und 10.0.50.62) umgebogen werden.

Ich komme hier leider nur nicht weiter.

Vielen Dank vorab!

This thread was automatically locked due to age.