Hallo liebe Community,

ich nutze die Web Application Firewall in Zusammenhang mit einem Let's Encrypt Zertifikat, ausgestellt durch die Firewall. Soweit funktioniert auch alles.

Da ich sowohl eine externe Domain "website.com" als auch interne mit gleichem Namen "website.com" laufen habe, möchte ich gerne dass auch bei internen Aufrufen die UTM eingreift um einen Zugriff direkt per https und dem Zertifikat ermöglicht.

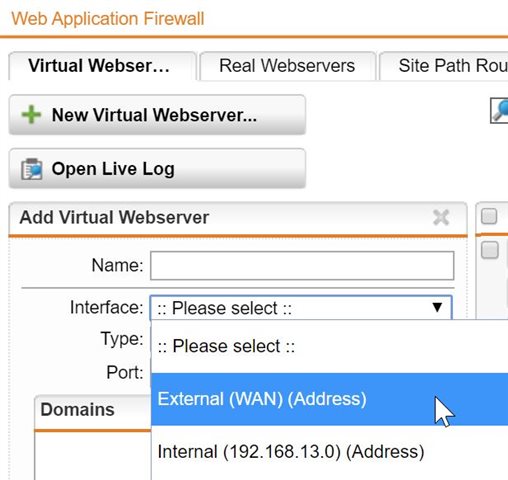

Dazu habe ich für einen Webserver Aufruf zwei Virtual Webserver erstellt, wovon der eine auf das WAN Interface konfiguriert ist, und der andere auf das LAN.

Jedoch passiert der Traffic bei internen Aufrufen nicht die UTM. Wie kriege ich das hin, das auch beim internem Aufruf der URL "website.com" die UTM "hellhörig" wird und der Virtual Webserver zum Einsatz kommt?

Vielen Dank für eure Unterstützung.

This thread was automatically locked due to age.