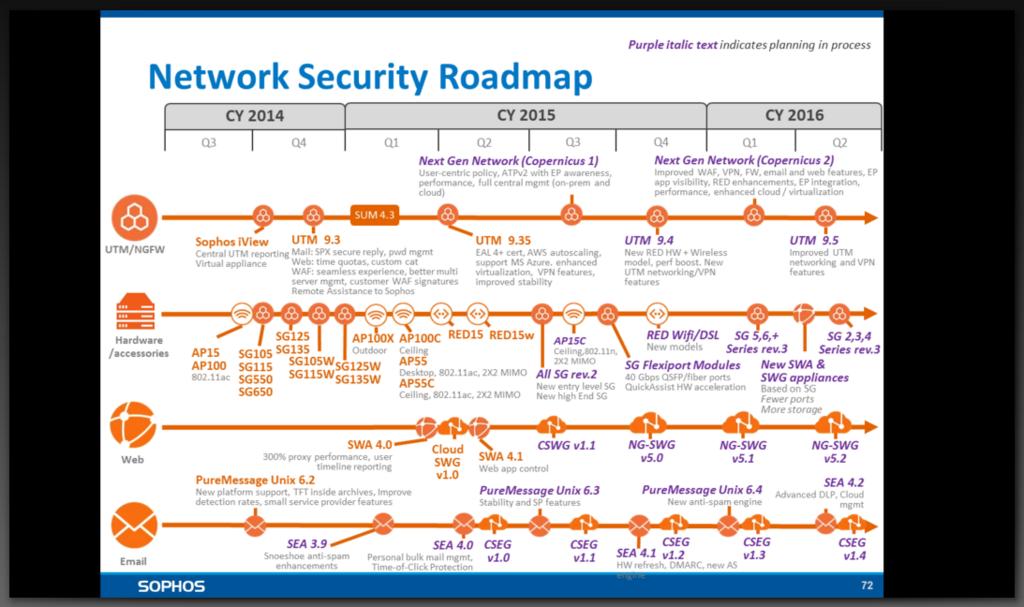

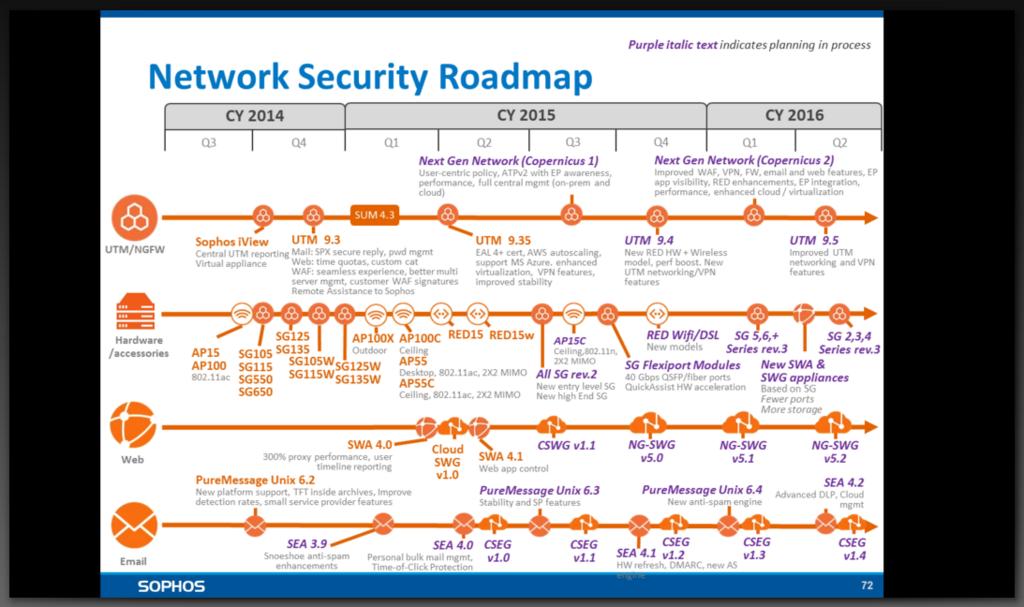

Just attended the Sophos UTM 9.3 Webinar today and they showed us this RoadMap.

There is hopefully something to look forward to :-)

This thread was automatically locked due to age.

Looking at the roadmap, I didn't see any of the features on my wishlist ...

Regarding future improvements, personally I can't wait to see the new Identity Management (Layer 8) and Application Control features (from Cyberoam engine), rather than improving on 198x protocols like DHCP and DNS. Any Windows server since NT 4.0 can do a perfect DHCP/DNS job, so there is no reason for another "hot water invention" (phrase from my language...[:)]).The reason UTM cannot discriminate between ipv6 wired and wifi connections is because it's using the DUID to identify clients, which is not unique between wired and wifi (on windows pcs). Sophos blames this on the implementation of DHCP they are using. If UTM used the MAC address, like it does for ipv4, there would be no problem. Irrespective, it's broken and should be fixed. The limitation of one ipv4 wired and wireless ip address per host is due to UTM. In this era of coexisting ipv4 and ipv6, at the very least, Sophos should not be double counting licenses for people who choose to keep up with the times and use both protocols.

Looking at the Roadmap picture it is obvious that "VPN features" tag is listed for all future planned releases - 9.35, 9.4 and 9.5.

It is not clear now if it would be SSL VPN site-to-site support, but I guess that developers would not spend many hours working on PPTP or L2TP protocols, but improving on SSL and IPSEC.

Regarding future improvements, personally I can't wait to see the new Identity Management (Layer 8) and Application Control features (from Cyberoam engine), rather than improving on 198x protocols like DHCP and DNS. Any Windows server since NT 4.0 can do a perfect DHCP/DNS job, so there is no reason for another "hot water invention" (phrase from my language...[:)]).The reason UTM cannot discriminate between ipv6 wired and wifi connections is because it's using the DUID to identify clients, which is not unique between wired and wifi (on windows pcs). Sophos blames this on the implementation of DHCP they are using. If UTM used the MAC address, like it does for ipv4, there would be no problem. Irrespective, it's broken and should be fixed. The limitation of one ipv4 wired and wireless ip address per host is due to UTM. In this era of coexisting ipv4 and ipv6, at the very least, Sophos should not be double counting licenses for people who choose to keep up with the times and use both protocols.

Looking at the Roadmap picture it is obvious that "VPN features" tag is listed for all future planned releases - 9.35, 9.4 and 9.5.

It is not clear now if it would be SSL VPN site-to-site support, but I guess that developers would not spend many hours working on PPTP or L2TP protocols, but improving on SSL and IPSEC.