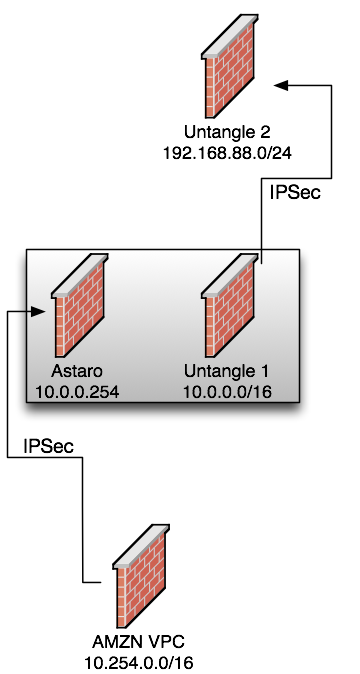

This is a simplistic view of my current network:

I am trying to allow the 192.168.88.0/24 network access to the AMZN VPC network. If I ping the Astaro unit from 192.168.88.0/24 I see the echo request entering the Astaro unit (using tcpdump) but no replies are sent. What firewall (or other rules) rules would I need to allow the 192.168.88.0/24 full access to the AMZN VPC network?

Currently I have only one Firewall rule and one NAT rule:

Firewall rule: ANY - ANY - ANY

NAT Rule: Internal - External

I should point out that connectivity is working great from the 10.0.0.0/16 network to the AMZN VPC.

Any input is greatly appreciated.

Thanks

Petter

This thread was automatically locked due to age.