I would like to known when we can easily implement security policies on Astaro?

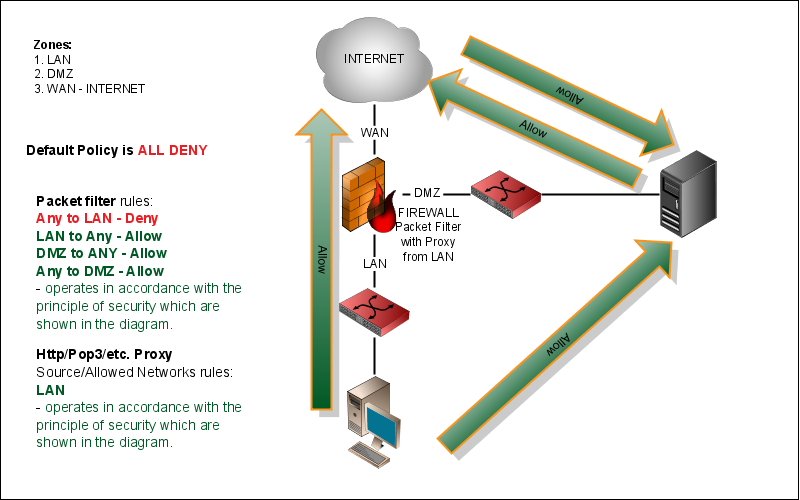

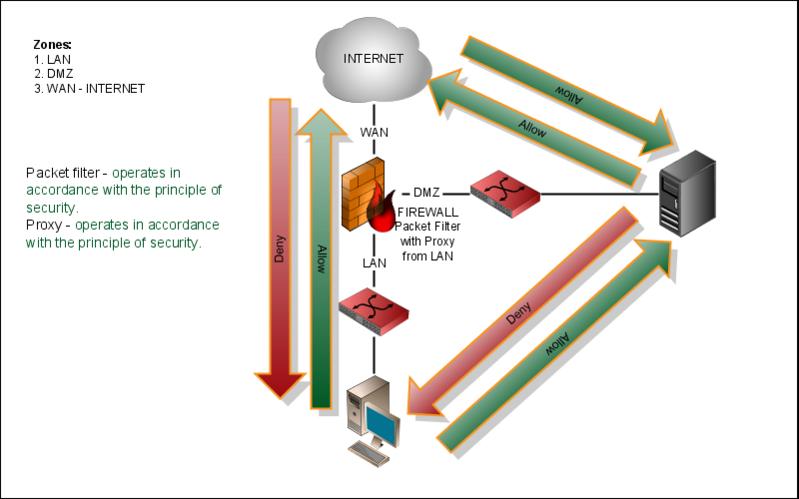

For Basic model security policies with 3 zones all is easy on Astaro when we use packet filter and proxy for LAN Zone.

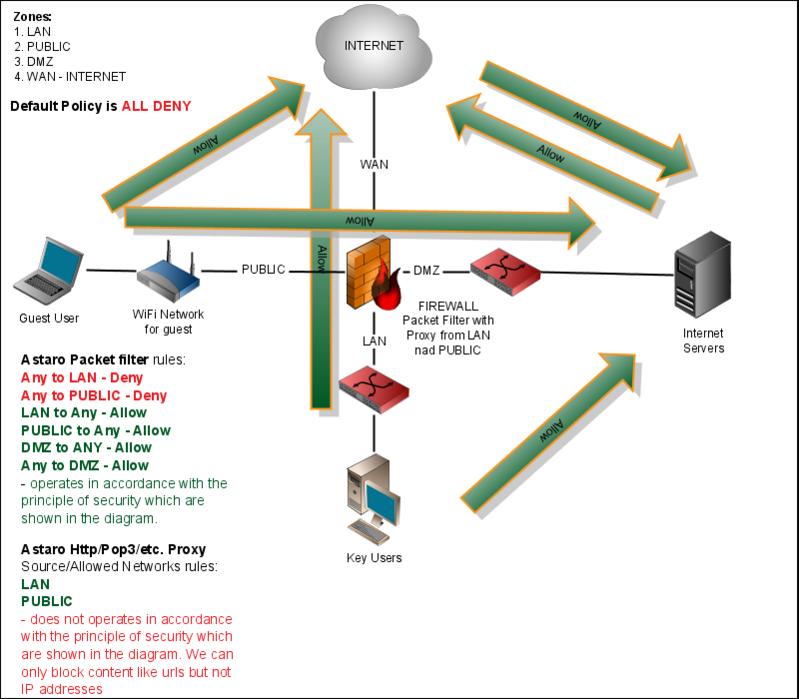

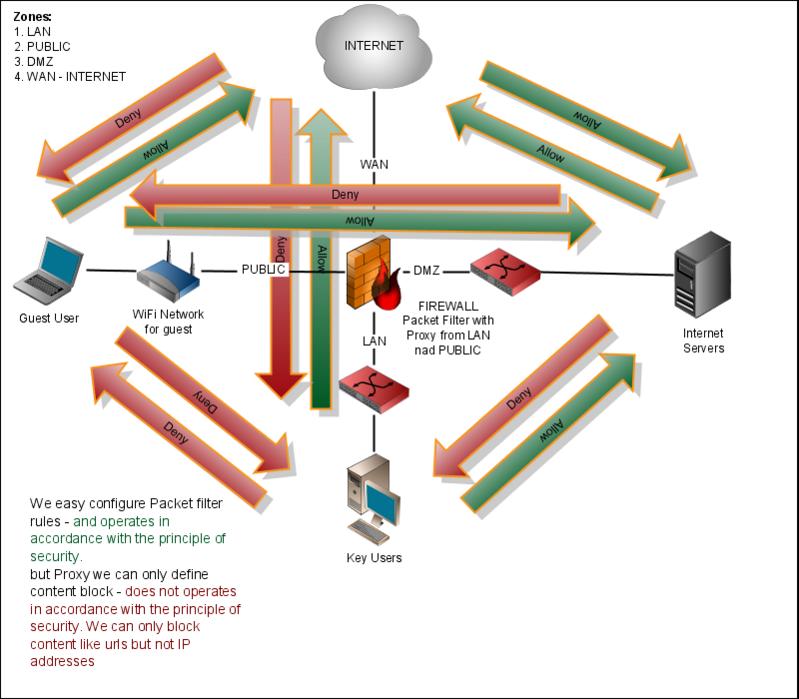

But for model security policies with 4 zones and more problem is with all type of proxy when we want to deny connections (even by proxy) between two or more Source/Allowed networks defined in proxy settings. For example for http proxy we can block content only by the url address.

[LEFT]Often on the LAN are many hosts with http web service for managing such as switches, print servers, etc. and then it appears that permission to use the proxy is very dangerous for the PUBLIC network. Because, despite the rules deny in the packet filter from PUBLIC network guest user may connect via the proxy to the LAN hosts. I believe that the ability to block only the URL is not a sufficient solution for HTTP Proxy.

[/LEFT]

I had hoped that for HTTP Proxy the use of "Transparent mode skiplist / Skip transparent mode hosts/nets" will be helpful, but it turns out that it operates in the context of the source network and not the destination network.

Therefore, I should be asking you to add functionality to the urgent imperative to define the rules to limit the possibility of a all type of proxy statement of the connection between the source networks are defined to defined destination networks.

Best Regards,

WaMaR

This thread was automatically locked due to age.