Hallo zusammen,

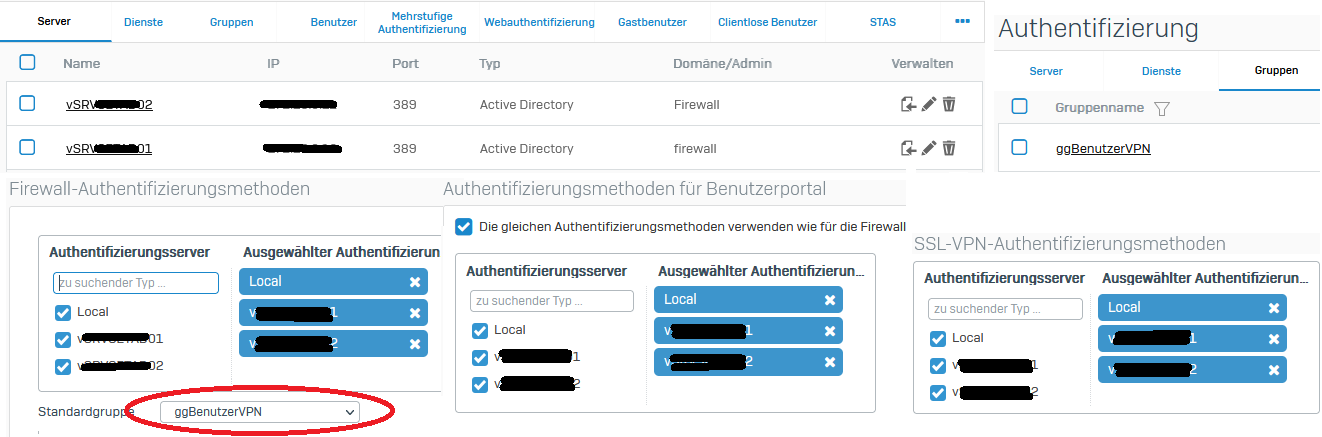

Wir verwenden eine SOPHOS XGS 2300 Firewall mit neuesten Firmware-Updates. Auf der SOPHOS sind bereits unsere beiden AD-Controller als Authentifizierungs-Server hinterlegt (Typ = ActiveDirectory nicht LDAP). Innerhalb der AD gibt es eine Globale Gruppe Namens "ggBenutzerVPN". Die Gruppe wurde importiert und existiert auch so auf der Sophos. Bei den Authentifizierungsmethoden der verschiedenen Dienste sind die beiden AD-Server ebenfalls hinterlegt und als Standardgruppe für authentifizierte Benutzer ist die Sophos-Gruppe "ggBenutzerVPN" angegeben.

Alles funktioniert soweit. Neue Benutzer, die sich im Benutzerportal mit AD-Credentials anmelden werden authentifiziert und in die SOPHOS-Gruppe ggBenutzerVPN verschoben. Jetzt ist mir aber aufgefallen, dass die Authentifizierung auch für AD-Benutzer funtioniert, welche gar nicht Mitglied der AD-Gruppe ggBenutzerVPN sind. Die Gruppenzugehörigkeit im AD scheint hier komplett ignoriert zu werden. Ziel ist, dass wenn ein Benutzer aus der AD-Gruppe ggBenutzerVPN entfernt wird, dieser dann auch keine Berechtigungen auf der SOPHOS mehr hat. Da SOPHOS die Benutzer ja nicht aktiv synchronisiert, bleibt nur den Benutzer auf der SOPHOS manuell zu entfernen/bereinigen. Aber nach einer erneuten Anmeldung des Benutzers z.B. auf dem Benutzer-Portal wird er aber wieder automatisch auf der SOPHOS angelegt. Gibt es eine Möglichkeit, die AD-Gruppenzugehörigkeit bei der Authentifizierung zu berücksichtigen? Falls das nicht möglich ist, gibt es einen Weg, den Abfrage-String so zu ändern, dass nur Mitglieder einer Bestimmten AD-Gruppe gefunden, der SOPHOS-Gruppe hinzugefügt und somit authentifiziert werden? Das memberOf Attribut der LDAP-Syntax scheint die SOPHOS jedenfalls nicht zu kennen.

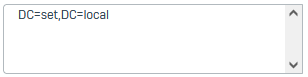

Der verwendete Abfragestring sieht bei uns aktuell wie folgt aus:

Vielen Dank.

This thread was automatically locked due to age.