Hallo

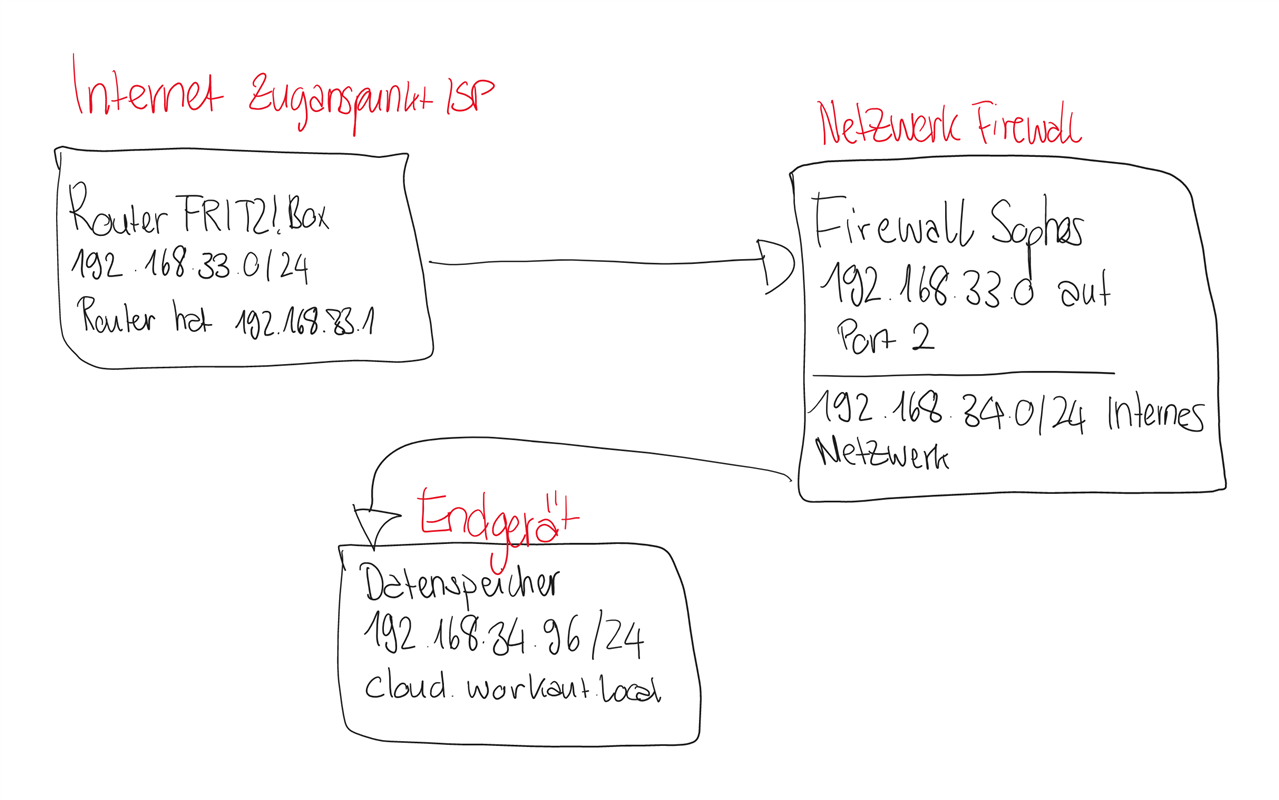

Ich habe eine XG 115 Firewall auf welcher ich den Sophos Connect Client nutzen möchte, ich selber bekomme es aber nicht hin, Ihn funktional zu konfigurieren.

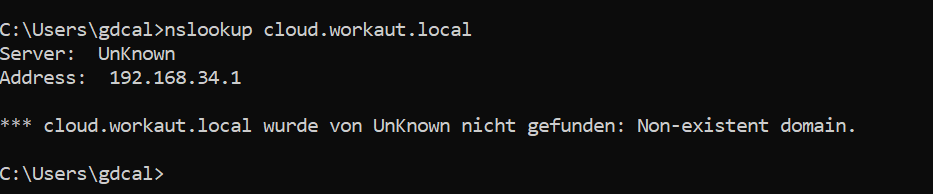

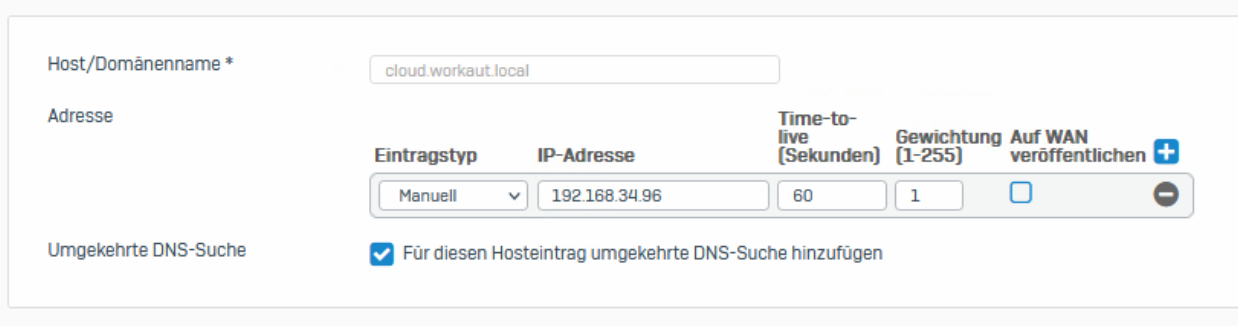

Ich habe DNS-Einträge auf der Firewall mit z.B.: server.firma.local welche auf z.B.: 192.168.1.2 auflösen (korrekt).

Ich stelle eine IPSec Verbindung über den Sophos Connect Client her. Die Verbindung besteht.

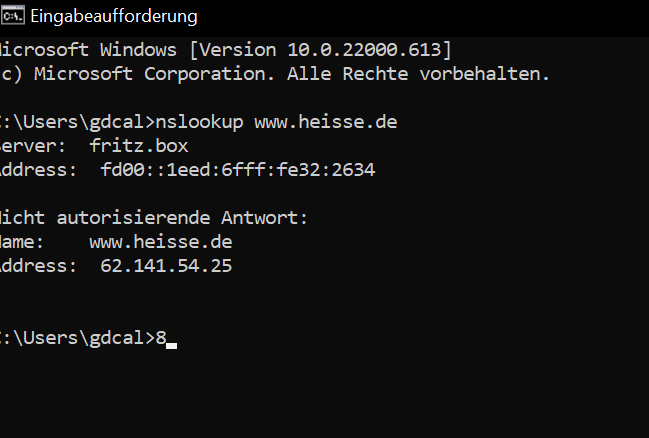

Wenn ich zu einem Dienst über die IP-Adresse herstelle klappt die Verbindug, selbiges über den Hostname klappt nicht.

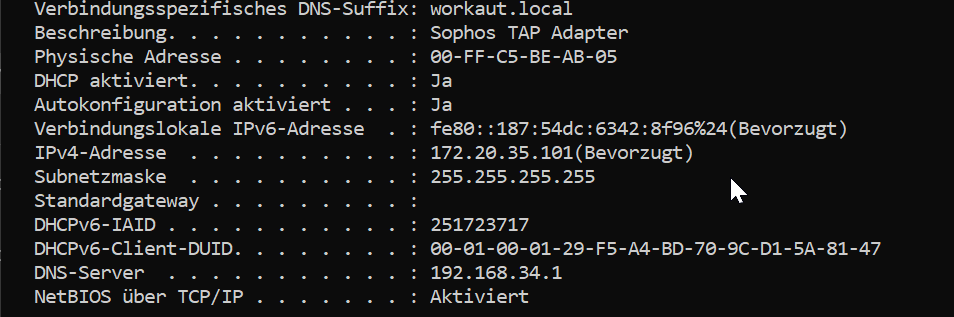

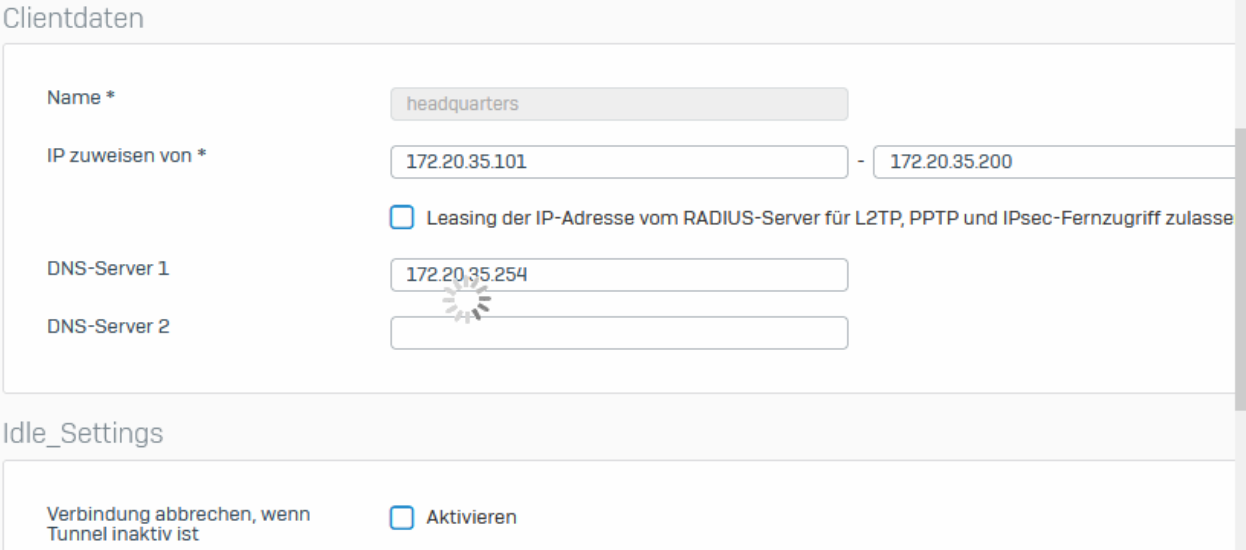

Welche IP-Adresse soll in den Einstellungen der Firewall beim IPSec als DNS Server angegeben werden?

Beim Sophos Remote Access habe ich die externe.vpn.ip.254 eingetragen, weil er mir lokal die 254 als DNS Server angegeben hat.

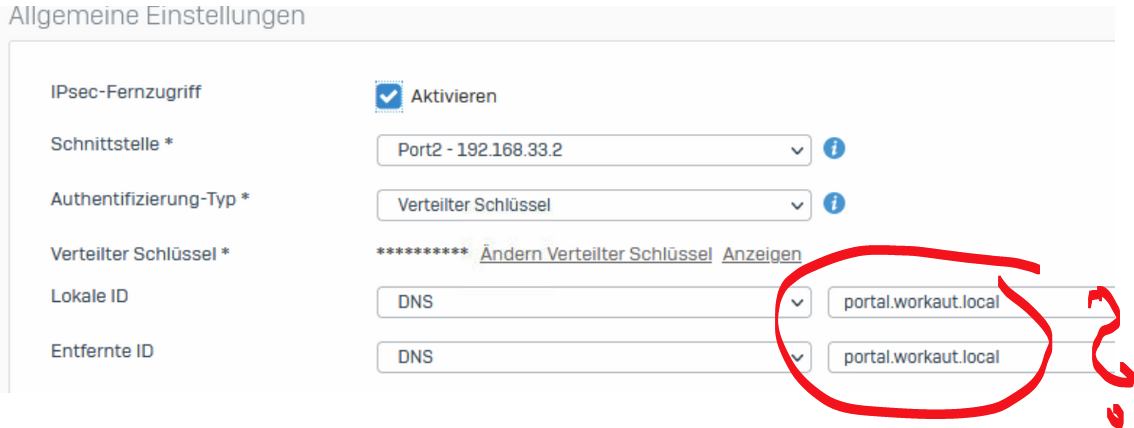

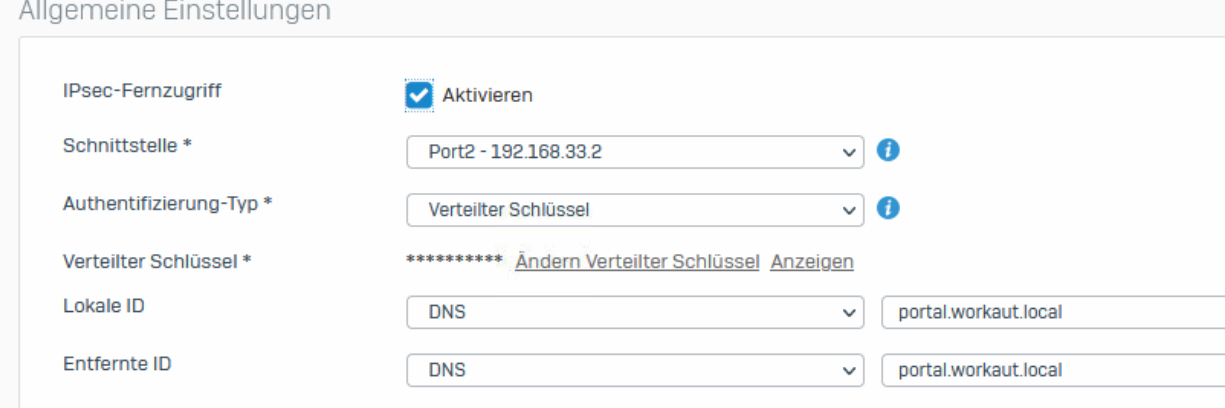

Hier folgen Bilder der Einstellungen auf der Firewall.

Danke für eure Hilfe im Voraus!

LG Gian Duri

This thread was automatically locked due to age.