Hallo zusammen,

ich bin langsam am verzweifeln und suche seit Stunden nach einer Lösung für die folgende Problematik:

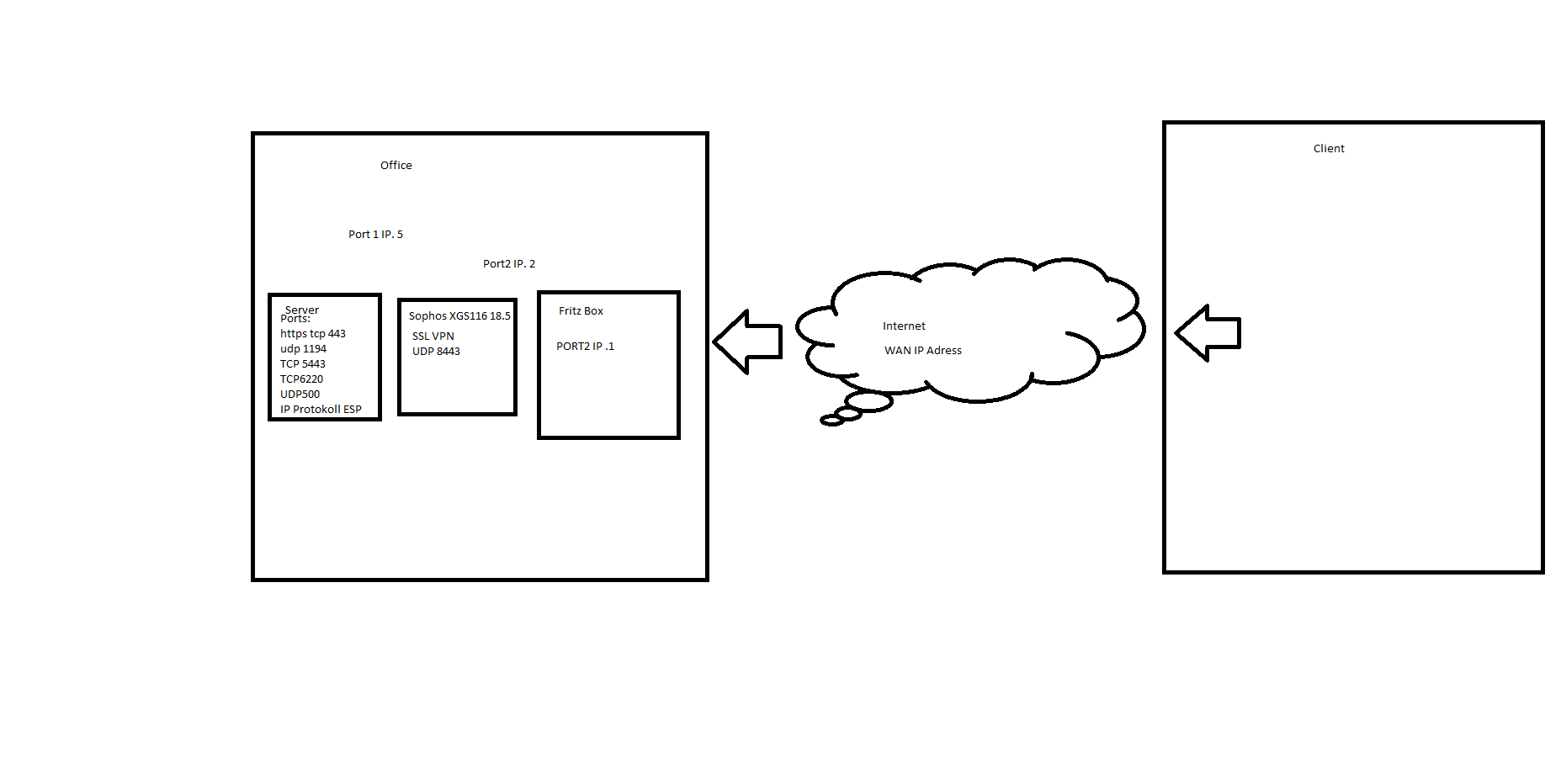

Wir betreiben einen Server hinter einer Sophos XGS116 FW 18.5.

Als Internet AP ist eine FB 7590 installiert.

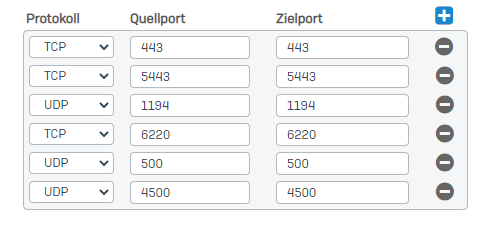

Wir wollen aus dem Internet über folgende Ports auf unseren Server zugreifen:

https tcp 443 (Dieser funktioniert über DNAT)

ovpn:

udp1194 (keine Rückmeldung)

tcp5443 (keine Rückmeldung)

TCP6220 (keine Rückmeldung)

UDP500

IP Protokoll ESP

auf der Sophos ist noch VPN eingerichtet über den Port 8443.

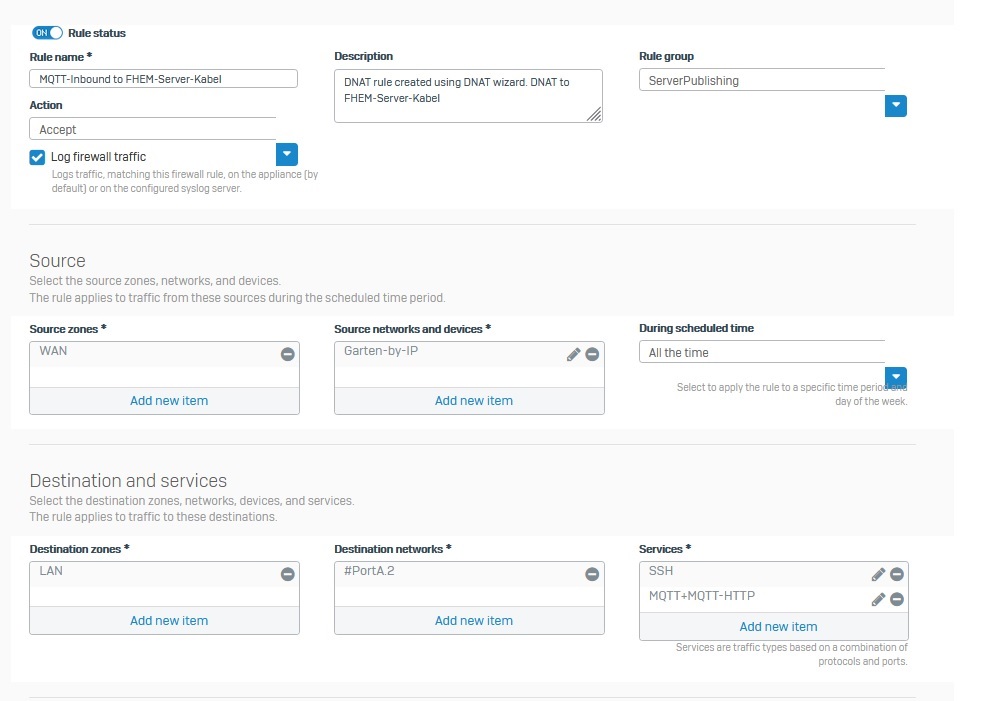

Diese Ports wurden als dienst angelegt und in der DNAT Regel angegeben.

Bisheriger versuch:

Regeln Richtlinien -> NAT Regeln -> DNAT Regel erstellen die interne IP des Server wählen -> die IP Adresse des Port2 (Port zur FB als Öffentliche IP)-> die Dienste wie angelegt und Quellnetzwerke beliebig.

an welcher stelle mache ich da was falsch?

Wenn ich anstelle der IP Adresse des Port2 die WAN IP der FB mache (unsere öffentliche IP vom Provider) kommt nichts mehr an.

Vielen Dank.

This thread was automatically locked due to age.