Hallo Zusammen,

ich kämpfe mal wieder mit unserer zickigen XG.

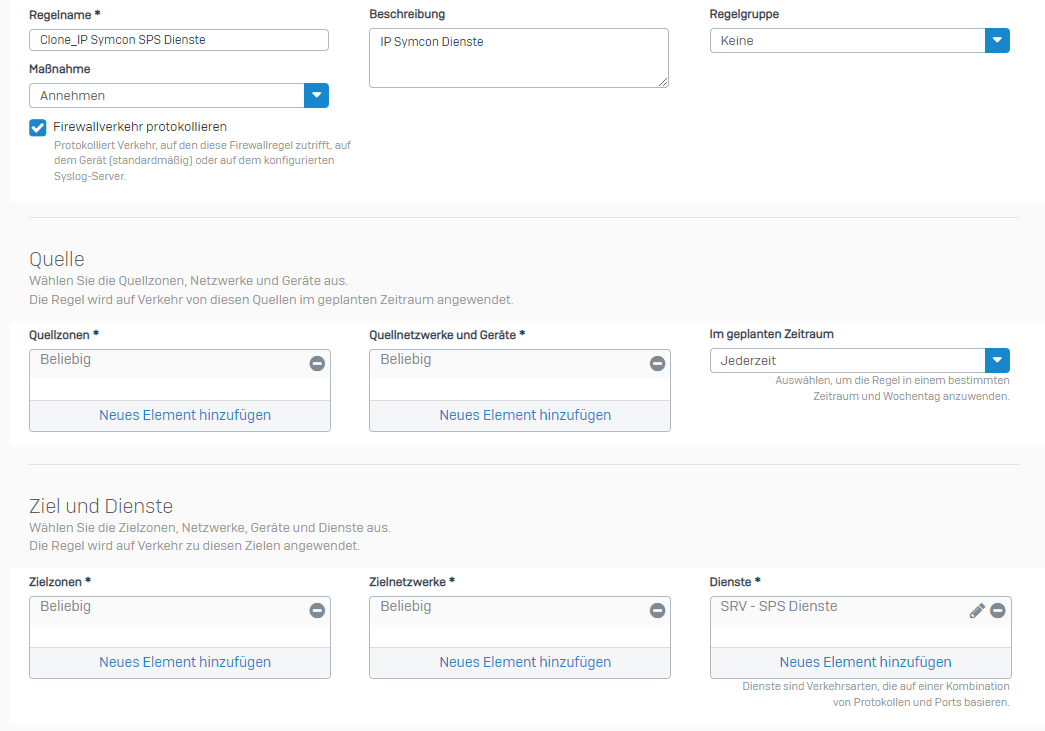

Es wurde eine Regel angelegt, die sämtlichen Zugang zum Backupserver verweigert. (Lan2Lan)

Dann wurde eine Regel angelegt, die innerhalb des LAN nur bestimmte Geräte (IPHosts) auf unseren Backupserver zugreifen lässt.

Der Backupserver ist für Testzwecke ebenfalls Hyper-V-Host und ist über mehrere IP´s aus unterschiedlichen VLANs erreichbar. (...ja ich weiß, ist halt so....)

Soweit so gut.

Teste ich die beiden Regeln über das Diagnosetool der XG, greifen diese auch jeweils richtig.

Teste ich z. B. von einem nicht zulässigen Gerät oder einer VM einen Ping oder RDP auf der IP im VLAN1 greift die Regel und wird geblockt.

Teste ich z. B. von einem nicht zulässigen Gerät oder einer VM einen Ping oder RDP auf der IP im VLAN 2050 greift die Regel und wird geblockt.

Teste ich z. B. von einem nicht zulässigen Gerät oder einer VM einen Ping oder RDP auf der IP im VLAN 2060 greift die Regel nicht und sowohl Ping als auch RDP funktioniert ohne Probleme. Sprich die Regel funktioniert nicht so wie sie soll.

Eingetragen ist es ja richtig in der Regel, sonst würde die Diagnose ja auch nicht passen.

Kennt jemand solch ein Verhalten?

BTW:

Wofür sind eigentlich die Ausschlüsse in einer Regel? Sind diese nicht dafür gedacht, oben beschriebenes Vorhaben in einer Regel abzubilden? Also Verbot und Ausnahme in einer Regel?

This thread was automatically locked due to age.