Hallo zusammen,

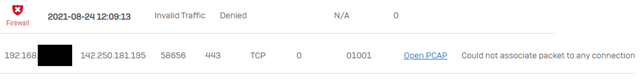

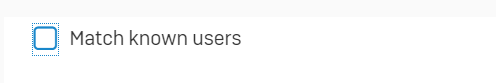

ich habe eine Traffic to WAN Regel erstellt. Nur bei folgender Einstellung ist Web/Ping möglich.

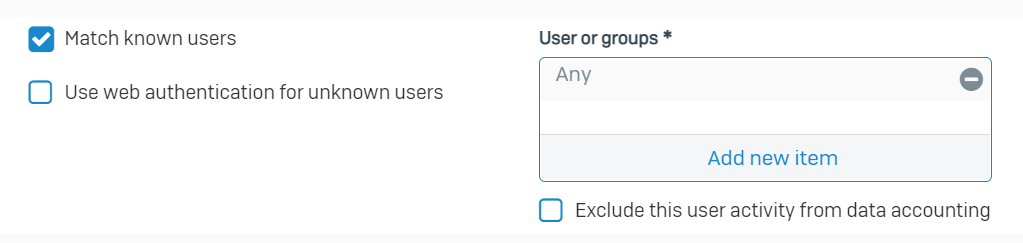

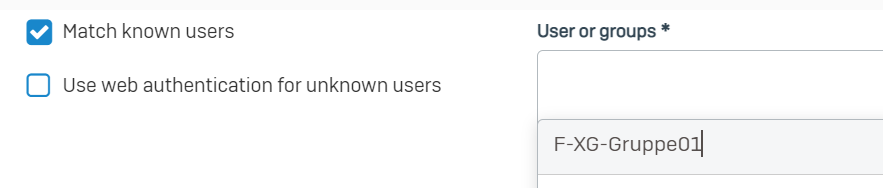

Gebe ich eine AD-Gruppe an oder ANY ist nichts mehr möglich.

Vielen Dank vorab!

VG

Oliver

This thread was automatically locked due to age.