Hallo Zusammen,

mir fällt an mehreren Stellen noch der Wechsel von der SG auf die XG schwer.

Grade einige der folgenden von der SG gewohnten und geschätzten "Basics" scheinen in der XG nicht vorhanden zu sein, oder irre ich:

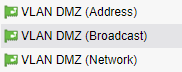

- Automatische verknüpfte Netzwerkdefinitionen für Interface-Adressen

Auf der SG gab es mit dem Interface verknüpfte Definitionen pro Interface ("XXX (Address)", "XXX (Network)", "XXX (Broadcast)".

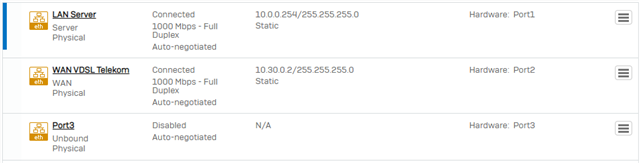

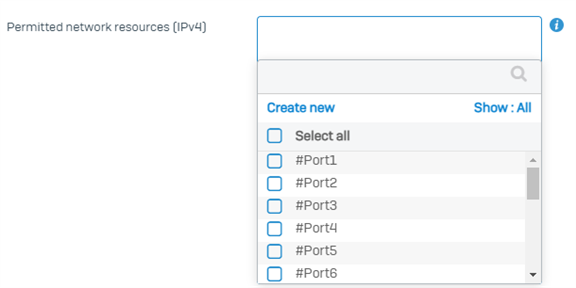

In der XG finde ich nur "#Port1", was lediglich der Interface-Address entspricht und nichtmal den Anzeigenamen des Interfaces anstelle des Ports wiedergibt?! Muss ich daher die Netzwerkdefinitionen passenden manuell anlegen (und vor allem pflegen, bei Interface-Änderungen?) = doppelte Definitionen, evtl. veraltet, Fehleranfällig, erhöhter Pflegeaufwand ...?

Muss ich zudem für eine bessere Nachvollziehbarkeit selbst die Definition "#Port1" noch einmal selbst zusätzlich mit eigenem Namen anlegen?

Es erschließt sich mir nur bedingt, warum wir auf der einen Seite versuchen uns mit Themen wie SD-WAN von Hardware und bestimmten Interfaces zu lösen, auf der anderen Seite jedoch ein angelegtes Interface derat fest an einen Hardware-Port binden, dass sogar die zugehörige Interface-Netzwerkdefinition "#Port1" heißt. Ist das nicht inkonsequent? - Volltextsuche bei Auswahl von Netzwerk- oder Dienstdefinitionen in z.B. Firewallregeln

Kann die XG in der Suche wirklich nur nach dem Anfang eines Objektnamens suchen? - QoS-Policy

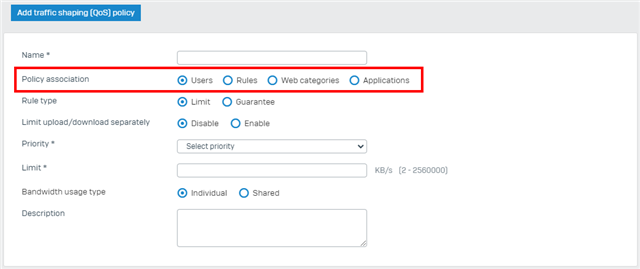

Warum muss ich in einer QoS-Policy Definition die Association zu einem bestimmten Bereich festlegen, wenn die verschiedenen Bereiche gar keine abweichenden Einstellungen benötigen/erlauben?

Sprich: Ich möchte eine 10.000KB/s Policy erstellen und diese in allen 4 Modulen nutzen können. Scheint jedoch nicht zu gehen, sondern ich muss eine 10.000KB/s Policy für jeweils User, Firewall, Web und Application anlegen? 4 mal die genau gleiche Definition?!

Bin ich hier zu sehr im SG-Gedanken noch gefangen oder vermisst außer mir noch jemand derartige Basics?

This thread was automatically locked due to age.