Hallo,

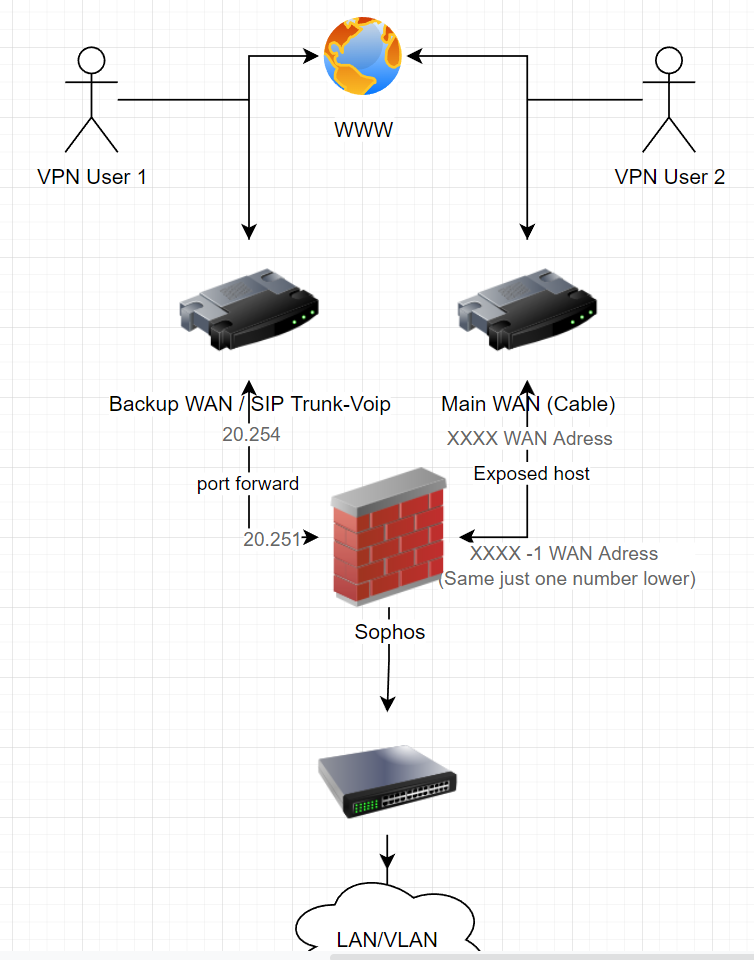

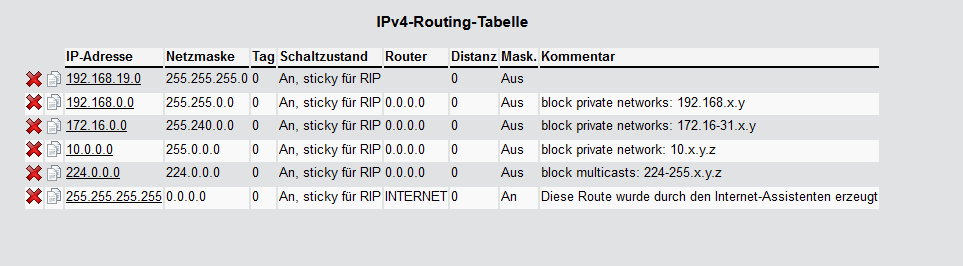

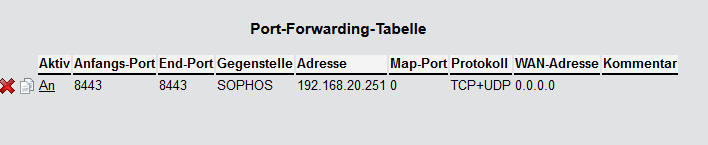

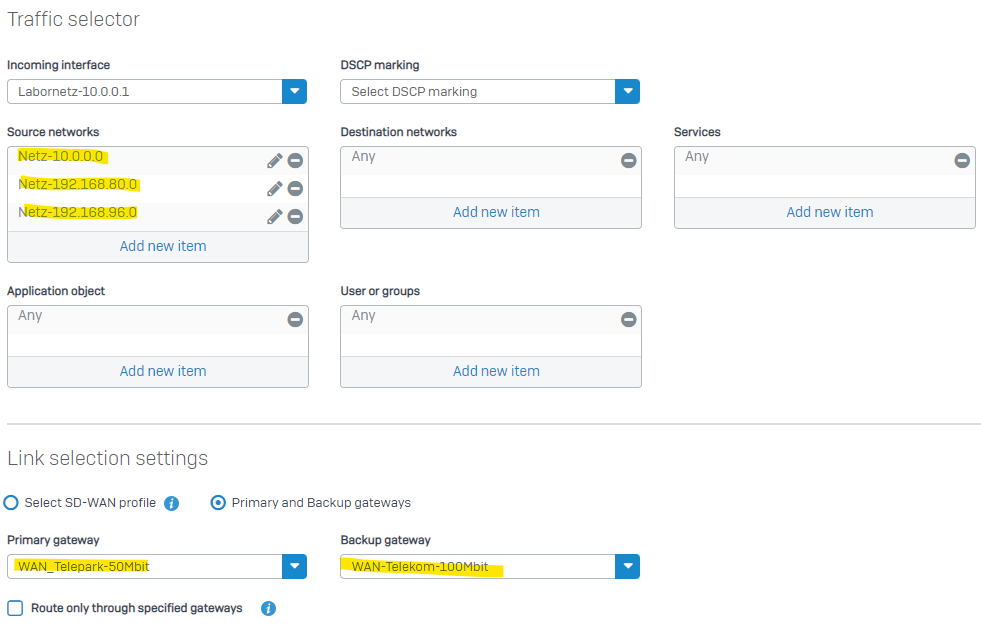

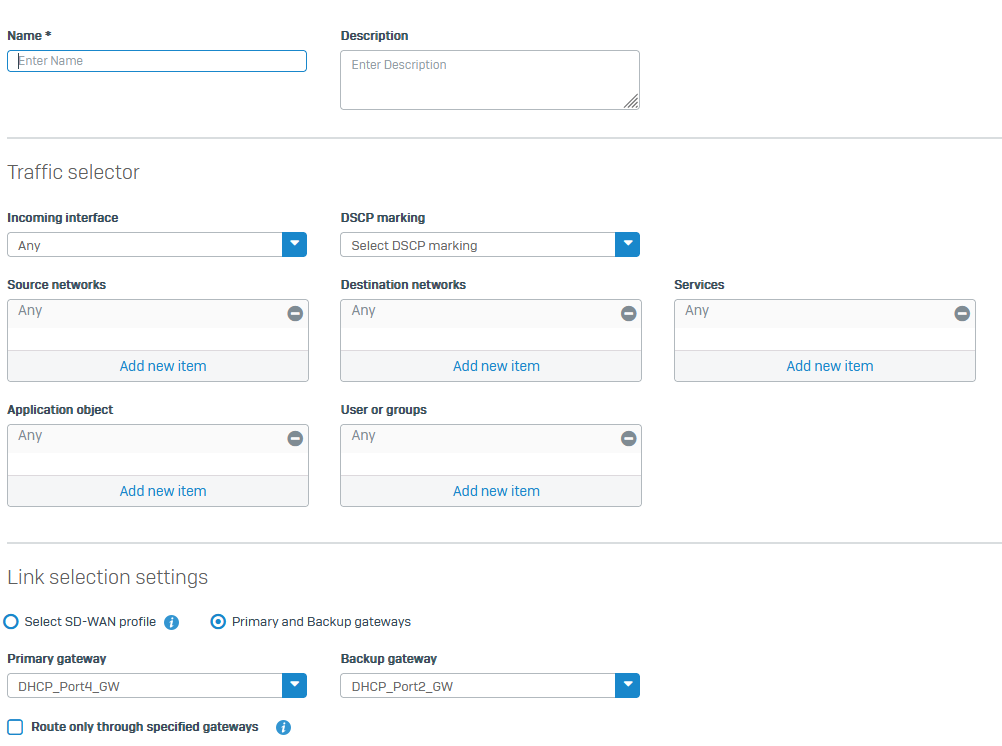

wir haben einen Lancom Router von der Telekom (Der aktuell nur als SIP Port für unsere alte Telefonanlage dient), der in unsere Sophos aktuell nur als WAN Gateway Backup mit Failover eingetragen ist. In der Sophos steht er mit 20.251 auf einem physischen Port.

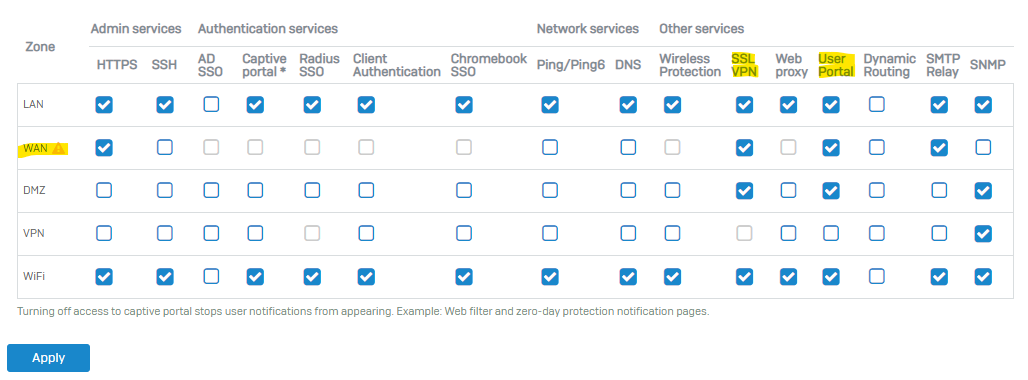

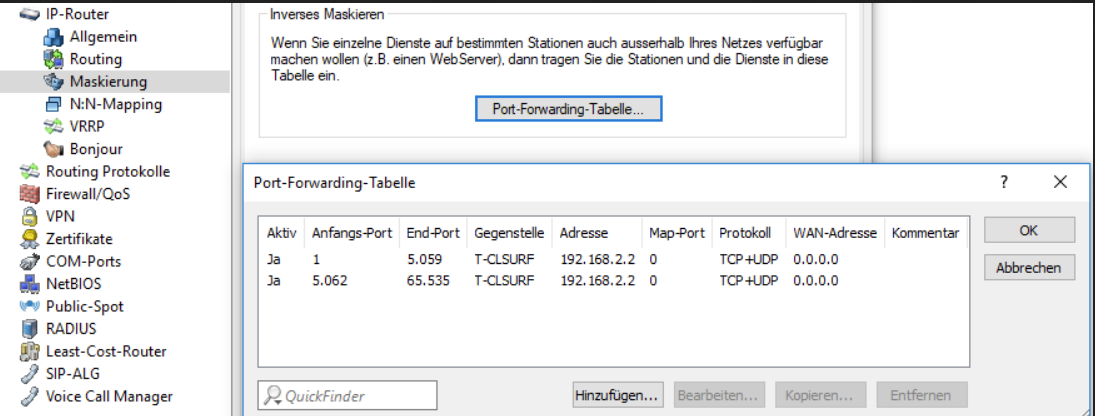

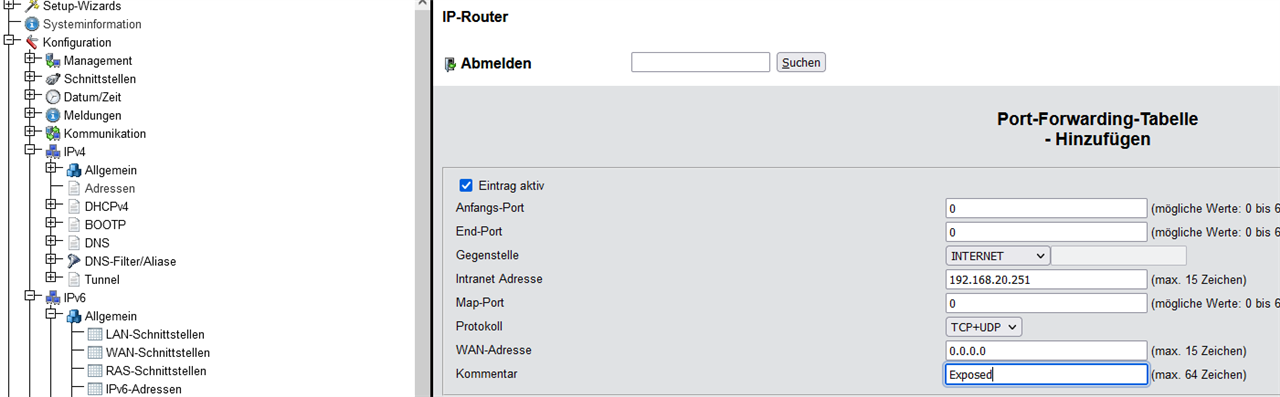

Muss ich neben den Port Forwarding noch was machen wie nat/routing? Da kommt nichts wirklich an der Sophos an, laut Logs, mein Ziel wäre es bei unseren SSL-VPN Clients über Openvpn den Host zu überschreiben, damit ich den Lancom als Auslastung für unsere Homeoffice User nutzen kann.

(Woher weiß ich das es nicht geht? Der Lancom ist von wan seite anpingbar, die Sophos nicht + der Openvpnclient verbindet sich nicht.)

Durch eine Firewallregel von lan auf wan mit der IP 20.251 port 80/443 komme ich auch intern so auf der Router-Weboberfläche vom Lancom.

This thread was automatically locked due to age.