Guten Abend,

ich versuche mich seit mehreren Tagen an einer VLAN Konfiguration mit einer UTM 9.600-5.

Ich bekomme Clients auf mehreren Wegen an den Rechner welcher die Firewall stellt. Der Rechner hat 3 NIC. Geplant ist eine als External (WAN), und 2 als VLAN Schnittstellen.

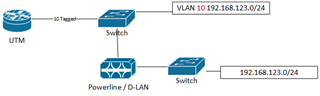

Ich muss 2 Kabel an 2 Karten anschließen und im selben Subnetz zusammenführen, aktuell wird das ganze noch durch eine Watchguard T30 gelöst, welche ich zu Hause gern durch die Sophos ersetzen möchte.

Die Herausforderung ist es für mich aktuell folgendes:

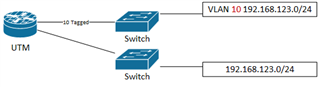

Ich hätte gern VLAN 10 im Subnetz 192.168.123.0/24

1 NIC bekommt die Pakete "klassisch" ohne VLAN Tag geliefert und müsste daher untagged auf VLAN 10 konfiguriert werden.

Die 2te NIC bekommt die Pakete bereits fürs VLAN 10 Tagged geliefert. Hier müssen die Pakete also Tagged VLAN 10 entgegen genommen werden und ebenfalls in das genannte Subnetz geleitet werden.

Meinem Verständnis nach ist die Einstellung Ethernet-VLAN auf einer Hardware eine Tagged Schnittstelle. Hier kann ich dann auch den IP Bereich etc. angeben. Aber wie führe ich dieses nun mit der anderen Schnittstelle zusammen und wie kann ich eine Untagged Schnittstelle definieren?

Ich hoffe ihr könnt mir folgen und helfen.

Viele Grüße

Azrael

This thread was automatically locked due to age.