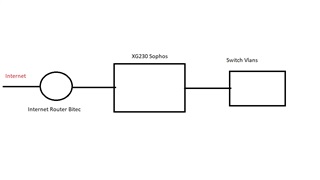

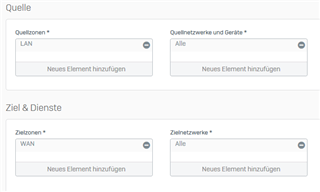

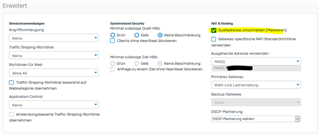

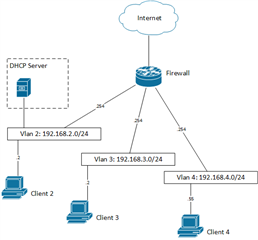

Hallo liebe Mitglieder, kann mir jemand den unterschied zwischen Firewall Routing Modus und als Gateway erklären ? Ich bin neu in diesem Thema und würde mich über irgend welche Informationen sehr freuen. Ich habe eine Sophos Firewall XG. Danke für eure Unterstützung. Gruß Leon

This thread was automatically locked due to age.