Hallo Zusammen,

wir hatten bei einem Kunden die letzte Woche auf die hälfte seiner XG Firewalls (Insgesamt 15 Stk.) das Update 17.1.3 ausgerollt da wir im Vorfeld Verbindungsabbrüche im WLAN hatten und hofften das dies mit dem Update behoben wurde.

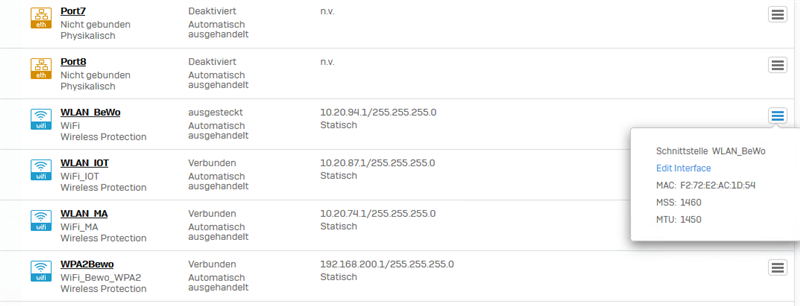

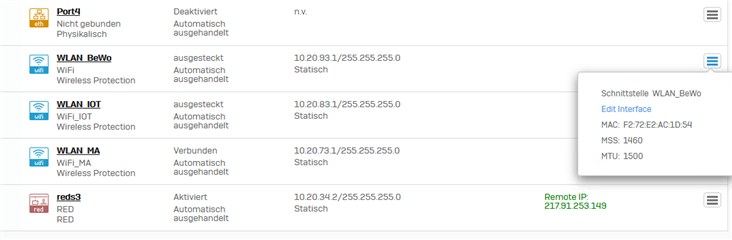

Jetzt ist auf den WLAN Schnittstellen aufgefallen das die MTU von 1500 auf 1450 umgestellt ist und der MSS Wert mit 1460 garnicht dazu passt.

Nach ein paar Prüfungen hat man auch schnell festgestellt dass WLAN extrem langsam ist (Pingzeiten auf Clients bis 225 ms). Habe das auch sicherheitshalber auf den XGs geprüft die noch in der Grundinstallation mit Firmware 17.0.0 sind. Hier ist der Wert noch korrekt.

Habe danach auf einer XG erstmal die MTU manuel auf 1500 gesetzt. Jetzt habe ich wieder Pingzeiten von 5 ms auf die Clients jedoch ist das auf dauer leider keine Lösung da bi einem Neustart die MTU natürlich wieder auf die 1450 umgestellt wird.

Hat jemand noch dieses Phänomen und eventuelle Ideen?

Also WLAN löschen, AP löschen und alles neu anlegen bringt auch nichts. Sobald man das WLAN einem AP zuweist wird die MTU wieder runter gestellt von 1500 auf 1450. Eventuell Fehler im AP Update?

Danke schon mal im Voraus

Grüße

This thread was automatically locked due to age.