Hallo,

ich würde gerne eine bestimmte IP vom SSL Scanning ausnehmen.

Es soll möglich sein, dass von egal welcher internen IP eine Verbindung zu der IP 13.107.64.2 ohne SSL Scanning funktioniert.

Grund dafür ist das das Tool (Skype for Business Network Assessment) nur funktioniert wenn ich meinen Host vom SSL Scanning ausnehme.

Sobald ich die Regel wieder deaktiviere, und das scannen somit aktiviere, kommt keine Verbindung zustande.

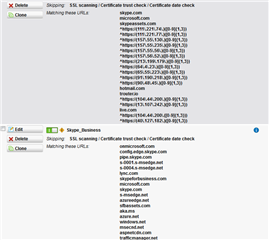

Ich habe es schon mit Matching these URLs und verschiedenen Schreibweisen versucht, z.B. ^https://(13\.107\.64\.2) , mit und ohne Klammern alles ausprobiert.

Leider finde ich keine Option in der UTM dafür, übersehe ich die Möglichkeit oder ist diese nicht gegeben?

Wir setzen übrigens eine UTM 9 Modell SG310 mit dem Release 9.508-10 ein.

This thread was automatically locked due to age.