Hallo zusammen,

wir haben Kaspersky Security Center 10 bei uns im Einsatz. Nun sollen unsere AD Mitarbeiter Smartphones erhalten welche Kaspersky Endpoint Secutity installiert haben, und mit Security Center verbunden sind.

Damit die auch funktioniert, wenn man Außerhalb der Firma ist, habe ich eine Full-NAT Regel erstellt. Welche folgendes besagt:

ANY IP -> Dienst 13292 (Kaspersky) -> Öffentliche WAN

Ziel ändern -> IP der VM

Quelle ändern -> IP der Sophos

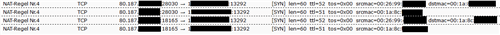

Wenn ich nun einen Sync mit Kaspersky versuche, bekomme einen Fehler angezeigt. Der Log vom in der Firewall ist mal weiß, mal rot hinterlegt. Obwohl der Eintrag Identisch ist.

Trage ich eine Firewall Regel ein welche besagt "Any -> 13292 -> öffentliche IP", akzeptiert es zwar die Firewall, aber er leitet meinen Port ja dann nicht wie die NAT Regel an die VM weiter.

Ich danke schon mal für eure Hilfe.

This thread was automatically locked due to age.