Hallo liebe Sophos Community,

mich plagt seit Monaten ein Problem. Erstmals aufgefallen ist es mir mit Version 18.5, es geht um das Thema Site-to-Site-VPN.

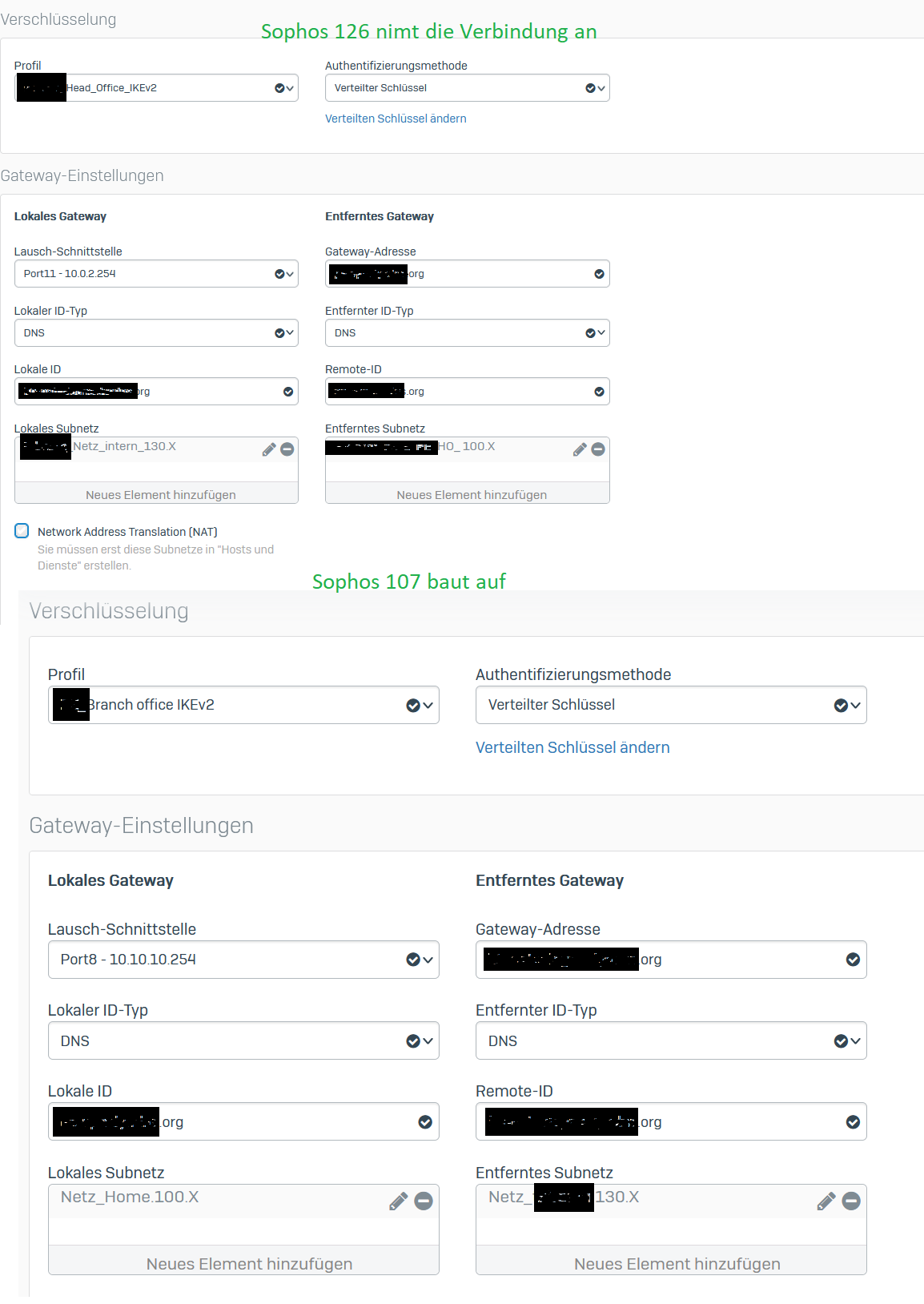

Ich habe eine Sophos XGS 126 mit FW [SFOS 19.5.0 GA-Build197], mit dieser Sophos sind ca. 50 VPNs verbunden. 35 Sophos XGS verschiedener Modelle, XGS 107, XGS 126, XGS 136, alle mit der Firmware Version [SFOS 19.5.0 GA-Build197], dann sind noch 15 LANCOM Router mit der Sophos verbunden.

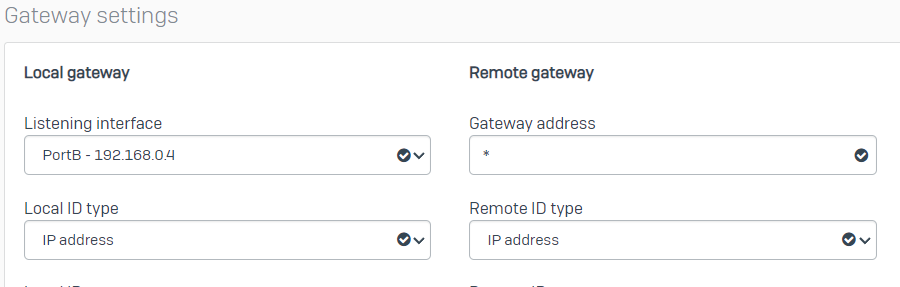

Auf der „Haupt-Sophos“, die oben aufgeführte XGS 126 verwende ich das IPsec Profil [Head office (IKEv2)]. Die Sophos, die annehmen, verwenden das Profil [Branch office (IKEv2)]. Für die LANCOM Router habe ich ein eigenes Profil welches auf die LANCOM Router abgestimmt ist.

Randbemerkung: Die Verbindung vom Sophos zur LANCOM ist auch immer in Ordnung und stabil.

Jetzt habe ich das „Problem“ das jeden Morgen eine andere VPN getrennt ist und nicht wiederkommt. Es betrifft immer eine andere Sophos, einige Verbindungen halten gut 2–3 und mehr Wochen, auf einmal sind diese weg und lassen sich nicht mehr aufbauen. Meine eigene Sophos (XGS 107), die bei mir zu Hause steht, lief jetzt 6 Monate ohne Probleme, angefangen von ver. 18.5 über 19.1 und 19.5. Seit 2 Tagen habe ich massive Probleme die VPN wiederaufzubauen. Diese trennt sich jetzt täglich……

Es helfen immer nur die gleichen „Workarounds“

1.) auf beiden Seiten den PSK oder RSA auszutauschen, obwohl der sich nicht geändert hat!

(Das hilft in 8 von 10 Fällen. VPN kommt instand wieder)

2.) Ziel Sophos (Branch-Office) neu starten

3.) VPN-Verbindung auf beiden Seiten löschen und Neu einrichten

4.) andere Internetleitung zum Aufbau oder Empfang verwenden

Bei einer Verbindung ist es so unverständlich, dass ich es kaum in Worte fassen kann. Seite A kann NICHT zur Seite B aufbauen, zum Testen wurden 3 verschiedene Internetleitungen verwendet. Telekom VDSL, Netcologne VDSL, NetCologne VDSL Gfast. Öffne ich auf Seite A den Putty und schaue mir die Life IPsec logs an, sehe ich das ein Aufbau von A nach B stattfindet. Gleichzeitig beobachte ich den Putty auf Seite B, dort kommt aber keine Anfrage von Sophos A an. Egal mit welcher der 3 Internetleitungen ich es versuche.

Baue ich von B nach A auf, steht die VPN-Verbindung direkt, egal welche der 3 Internetleitungen ich als Ziel angebe. Starte ich einen Ping von A nach B wird dieser sauber beantwortet. Die Verbindung hält maximal 3 Tage, egal zu welchem Ziel DSLer ich die Verbindung aufbaue. Dann hilft nur noch auf beiden Seiten den PSK oder RSA auszutauschen. Anschließend ist erstmal wieder für 2–3 Tage Ruhe….. Es wurden alle Internetleitungen der Quell und der Ziel-Sophos von den jeweiligen Providern geprüft, niemand konnte einen Leitungsfehler oder Auffälligkeiten finden.

Das IPsec Profil [Head Office (IKEv2)] wurde schon kopiert und die Wiederholungsversuche zum Verbindungsaufbau von 3 auf 10 umgestellt. Nach ein paar Tagen wurde umgestellt von 10 auf 0 (unendlich) versuche. Beides brachte keinen Erfolg. Es wurde auch schon der Sophos Support dazu geholt, aber offensichtlich konnte da anhand der Logs auch nichts konkretes gefunden werden…….

Hätte hier jemand eine Ahnung, was hier Phase ist? Ich bin echt am Verzweifeln . Ich bin für jeden Tipp/Hilfe dankbar.

Danke schön für eure Zeit!

Grüße Patrick

This thread was automatically locked due to age.