Hallo Zusammen,

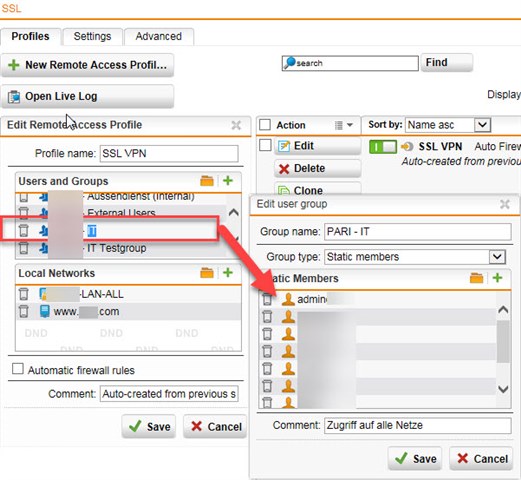

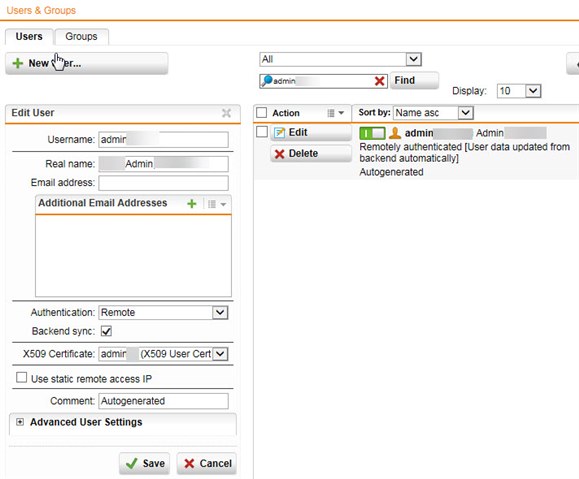

folgende Fragestellung stellt sich uns gerade. Wir haben ein Sophos SG430 mit UTM 9.508-10 im Einsatz. Dieses System übernimmt neben der Funktion des Webproxy, externen SMTP Gateway auch die Funktion für den Remote Access von Externen Firmen. Soweit funktioniert dies auch alles wie gewünscht.

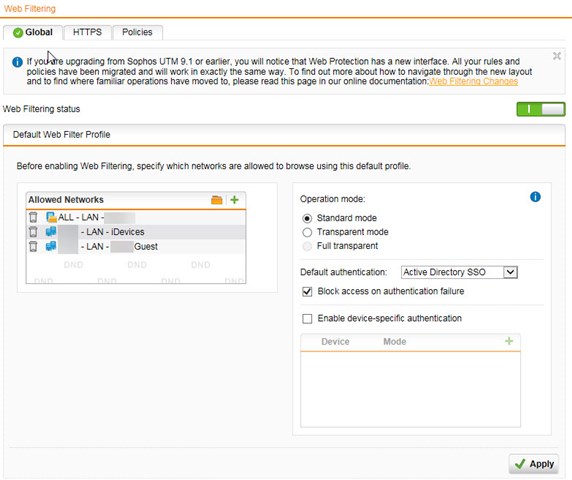

Zusätzlich zu den genannten Aufgaben, haben wir mit Hilfe eines weiteres Interface auf der Sophos Box und der Cisco ISE und dessen Guest Access Portal einen Gast Zugang realisiert, der auch so funktioniert wie gewünscht. Über unseren Cisco WLAN Controller kommen die Gäste mit Ihren Zugangsdaten zum Sophos Gast Interface und erhalten dort eine IP vom Sophos DHCP auf dem Interface, einen Internetzugang und Webproxy. Soweit so gut.

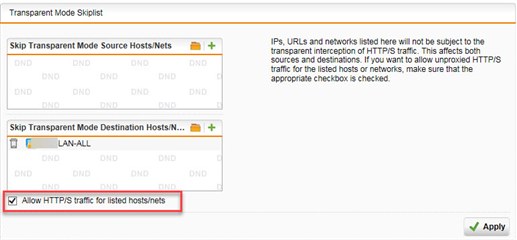

Jetzt gibt es die Anforderung, dass man sich genau aus diesem Gast WLAN, welches auf dem Sophos Gast Interface terminiert, auch per Remote SSL-VPN einwählen kann, wie es die externen außerhalb unseres Netzwerkes auch tun können.

Versucht man das, läuft man immer in einen Timeout rein. Leider sehe ich sowohl im Remote SSL-VPN, als auch im Firewall Log nichts zu dieser Verbindung. Die Konfiguration des Remote SSL VPN ist nicht auf ein bestimmtes Interface limitiert (any) und läuft über TCP 443. Wir haben außerdem einen override hostname als IP gepflegt.

Nun stellt sich die eigentlich Frage, ob das von uns gewünschte Konstrukt über die Box abzubilden ist, denn im Prinzip kommen wir ja von einem Interface der Box und wollen über ein anderes wieder als ssl-vpn Verbindung wieder rein. Ist das möglich? Falls ja was müssen wir bedenken? Welche Informationen benötigt Ihr noch um hier weiter zu helfen?

Über ein Feedback von euch freue ich mich sehr.

Viele Grüße

Christian

This thread was automatically locked due to age.